Was bedeutet Air Gap?

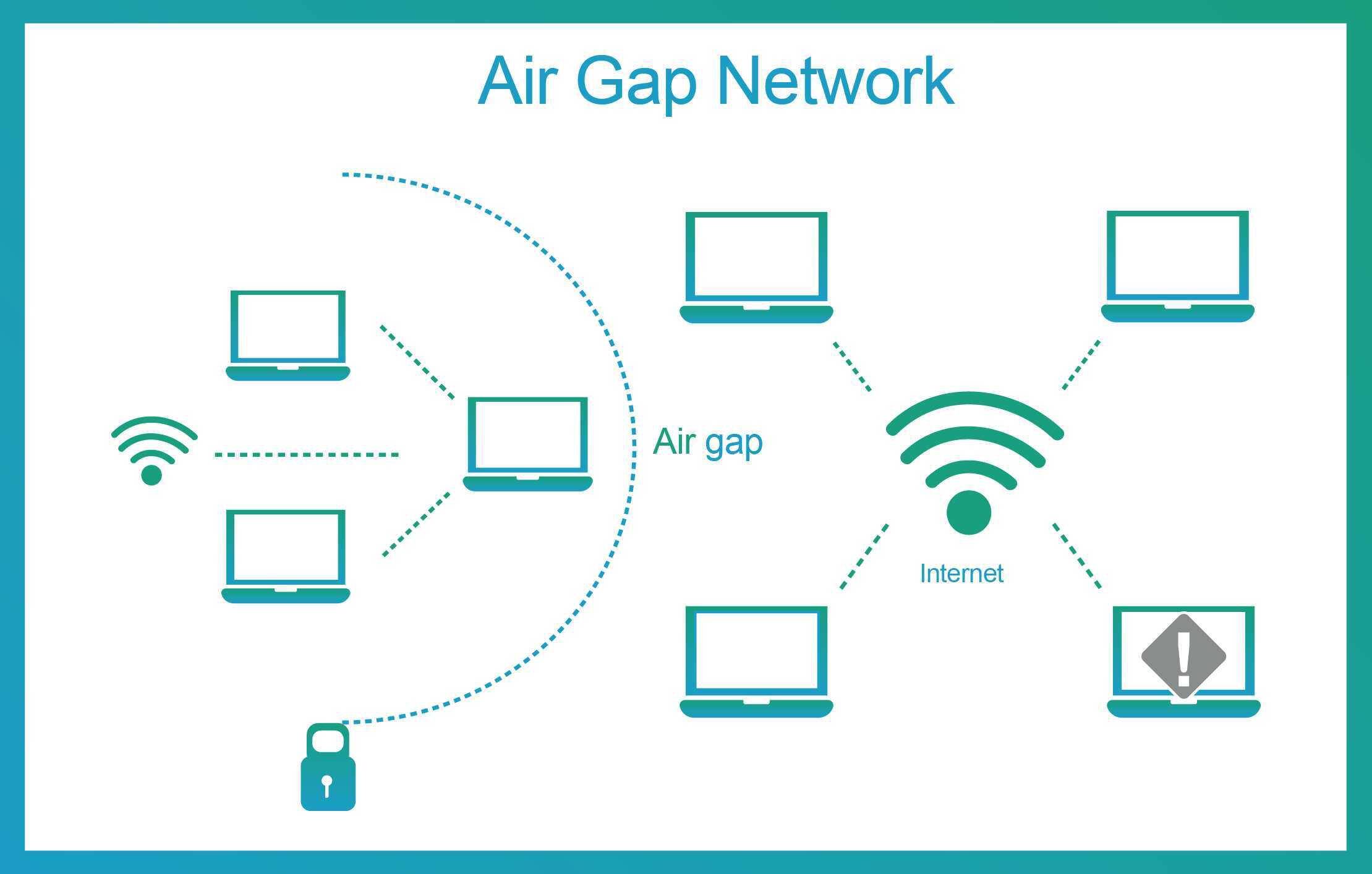

Air Gap bezieht sich auf die Praxis, ein System oder eine Datenumgebung physisch oder logisch von Netzwerken oder externen Systemen zu isolieren, um eine zusätzliche Sicherheitsebene zu schaffen. Der Begriff leitet sich von der Idee ab, dass es eine "Luftlücke" (Air Gap) zwischen den isolierten Systemen gibt, die potenzielle Angriffspfade unterbricht. Dieses Sicherheitskonzept wird in verschiedenen Kontexten, insbesondere in der Informationstechnologie und Cybersicherheit, angewendet.

Arten von Air Gap: physisch und logisch

Der Hauptunterschied zwischen physischem und logischem Air Gap liegt in der Art und Weise, wie die Isolierung erreicht wird:

- Physisches Air Gap:

- Beim physischen Air Gap wird das zu schützende System oder Netzwerk physisch von externen Netzwerken getrennt. Dies kann bedeuten, dass das System in einem eigenen Raum oder Gebäude untergebracht ist und keine direkte Verbindung zu externen Geräten oder Netzwerken besteht.

- Diese physische Trennung bietet eine robuste Sicherheitsmaßnahme, da potenzielle Angriffe von externen Quellen durch die physische Barriere blockiert werden.

- Physische Air Gaps werden häufig in hochsensiblen Umgebungen eingesetzt, in denen höchste Sicherheitsstandards erforderlich sind, wie beispielsweise bei Regierungsbehörden, militärischen Einrichtungen oder kritischen Infrastrukturen.

- Logisches Air Gap:

- Beim logischen Air Gap bleibt das zu schützende System physisch mit externen Netzwerken verbunden, aber es werden strenge Zugriffskontrollen und Sicherheitsrichtlinien implementiert, um den Datenfluss zwischen dem geschützten System und externen Netzwerken stark zu beschränken.

- Diese Zugriffskontrollen können Firewall-Regeln, Netzwerksegmentierung, Verschlüsselung und andere Sicherheitsmaßnahmen umfassen, um sicherzustellen, dass nur autorisierte Datenübertragungen stattfinden.

- Logische Air Gaps ermöglichen es, die Vorteile der Konnektivität zu nutzen, während gleichzeitig sensible Daten geschützt werden. Sie sind flexibler und weniger kostspielig als physische Air Gaps, bieten aber möglicherweise nicht das gleiche Maß an Sicherheit.

Insgesamt bieten sowohl physische als auch logische Air Gaps verschiedene Ansätze zur Sicherung von sensiblen Daten und Systemen, wobei die Wahl zwischen ihnen von den spezifischen Anforderungen, Risikoprofilen und Budgets einer Organisation abhängt.

Die Bedeutung von Air Gap in der Cybersicherheit

Die Bedeutung von Air Gap in der Cybersicherheit liegt in der Schaffung einer starken Sicherheitsbarriere, um sensible Systeme und Daten vor Cyberbedrohungen zu schützen. Folgende wichtige Aspekte unterstreichen die Bedeutung von physischem und logischem Air Gap in der Cybersicherheit:

Physisches Air Gap

- Physische Isolierung von Netzwerken:

- Air Gap bedeutet, dass kritische Systeme physisch von anderen Netzwerken getrennt sind. Dadurch wird die direkte Übertragung von Daten zwischen den isolierten Systemen und externen Netzwerken verhindert. Dies bietet einen robusten Schutz gegen eine Vielzahl von Angriffen, einschließlich Malware und Netzwerkeinbrüche.

- Schutz vor Remote-Angriffen:

- Da Air Gap eine physische oder logische Trennung bedeutet, sind Remote-Angriffe, bei denen Angreifer aus der Ferne auf ein Netzwerk zugreifen, deutlich erschwert. Dies ist besonders wichtig für kritische Infrastrukturen und hochsensible Systeme.

- Minimierung von Angriffspfaden:

- Durch die Schaffung einer Luftlücke werden potenzielle Angriffspfade drastisch minimiert. Selbst wenn ein externes Netzwerk kompromittiert wird, ist der direkte Zugriff auf die isolierten Systeme erschwert, da keine ständige Verbindung besteht.

- Sicherheit für Hochsicherheitsumgebungen:

- Air Gap wird oft in Umgebungen mit höchster Sicherheitsstufe eingesetzt, wie beispielsweise in militärischen Einrichtungen, Regierungsnetzwerken und anderen Bereichen, in denen der Schutz vor hochentwickelten Angriffen von größter Bedeutung ist.

- Verhinderung von Datenlecks:

- Die physische Trennung durch Air Gap minimiert das Risiko von Datenlecks und unbefugter Datenübertragung. Dies ist entscheidend, wenn es um den Schutz sensibler Informationen und geistigen Eigentums geht.

- Anwendung in kritischen Infrastrukturen:

- In kritischen Sektoren wie Energie, Wasser und Finanzwesen bietet Air Gap eine wirksame Verteidigung gegen Angriffe, die auf die Beeinträchtigung von lebenswichtigen Dienstleistungen abzielen.

- Schutz vor Insider-Bedrohungen:

- Air Gap hilft nicht nur bei externen Bedrohungen, sondern bietet auch Schutz vor Insider-Bedrohungen, da der Zugriff auf isolierte Systeme auf physischer oder logischer Ebene beschränkt ist.

- Air Gap hilft nicht nur bei externen Bedrohungen, sondern bietet auch Schutz vor Insider-Bedrohungen, da der Zugriff auf isolierte Systeme auf physischer oder logischer Ebene beschränkt ist.

Logisches Air Gap

- Schutz vor Cyberangriffen:

- Das logische Air Gap ermöglicht es, kritische Bedrohungen zu isolieren, indem strenge Zugriffskontrollen und Sicherheitsrichtlinien implementiert werden. Dies reduziert das Risiko von Cyberangriffen wie Malware-Infektionen, Ransomware-Angriffen und anderen Arten von Cyberbedrohungen, die über das Netzwerk auf sensible Daten und Systeme zugreifen können.

- Datensicherheit und Integrität:

- Durch die Isolierung sensibler Daten in einem logisch geschützten Bereich wird die Integrität und Vertraulichkeit dieser Daten gewährleistet. Dies ist besonders wichtig für Organisationen, die mit sensiblen oder vertraulichen Informationen arbeiten, wie z.B. Regierungsbehörden, militärische Einrichtungen, Gesundheitsdienstleister und Finanzinstitutionen.

- Compliance und Datenschutz:

- Das logische Air Gap kann dazu beitragen, die Einhaltung von Datenschutzbestimmungen und Sicherheitsstandards zu erleichtern, da es eine effektive Methode zur Isolierung und zum Schutz sensibler Daten bietet. Dies kann helfen, regulatorische Risiken zu minimieren und die Compliance mit Gesetzen und Vorschriften wie der DSGVO zu erleichtern.

- Flexibilität und Konnektivität:

- Im Gegensatz zum physischen Air Gap ermöglicht das logische Air Gap eine gewisse Flexibilität und Konnektivität, da das System physisch mit externen Netzwerken verbunden bleibt. Dies kann den Datenaustausch und die Zusammenarbeit mit externen Systemen und Netzwerken erleichtern, während gleichzeitig eine strenge Kontrolle und Beschränkung des Datenflusses aufrechterhalten wird.

- Reduzierung der Angriffsfläche:

- Das logische Air Gap reduziert die Angriffsfläche, indem es den Datenfluss und die Kommunikation zwischen dem geschützten System und externen Netzwerken stark einschränkt. Dies erschwert es Angreifern, Zugriff auf kritische Systeme und Daten zu erhalten und minimiert das Risiko von Sicherheits- und Datenschutzverletzungen.

Welche Vorteile ergeben sich durch die Implementierung von Air Gap für Unternehmen?

Die Implementierung von Air Gap in Unternehmen bietet mehrere entscheidende Vorteile, insbesondere wenn es um den Schutz sensibler Daten und kritischer Infrastrukturen geht. Hier sind einige zusätzliche Vorteile, die Air Gap Unternehmen bietet:

- Compliance und Datenschutz:

- Air Gap trägt dazu bei, die Einhaltung von Datenschutzbestimmungen und branchenspezifischen Compliance-Anforderungen sicherzustellen. Dies ist besonders wichtig in regulierten Branchen, in denen die Sicherheit und Integrität von Daten streng überwacht werden.

- Kontrolle über Datenzugriff:

- Durch die physische oder logische Trennung haben Unternehmen eine präzise Kontrolle darüber, wer auf kritische Systeme und Daten zugreifen kann. Dies ermöglicht eine genauere Überwachung und Verwaltung von Zugriffsrechten.

- Schutz von Kryptowährungen und Wallets:

- In der Kryptowährungssphäre bietet Air Gap eine robuste Sicherheit für private Schlüssel, insbesondere in Hardware Wallets. Dies ist entscheidend für den Schutz von digitalen Vermögenswerten.

- Notfallwiederherstellung:

- Unternehmen können Air Gap als Teil ihrer Notfallwiederherstellungsstrategie nutzen. Isolierte Backups und Daten können im Falle eines Ausfalls oder einer Katastrophe schnell wiederhergestellt werden.

- Reduzierung der Angriffsfläche:

- Das logische Air Gap reduziert die Angriffsfläche, indem es den Datenfluss und die Kommunikation zwischen dem geschützten System und externen Netzwerken stark einschränkt. Dies erschwert es Angreifern, Zugriff auf kritische Systeme und Daten zu erhalten, und minimiert das Risiko von Sicherheitsverletzungen und Datenschutzverletzungen.

- Verbesserter Geschäftskontinuität:

- Durch die Isolierung kritischer Systeme und Daten kann ein logisches Air Gap dazu beitragen, die Geschäftskontinuität zu verbessern, indem es das Risiko von Datenverlust und Betriebsunterbrechungen aufgrund von Cyberangriffen oder anderen Sicherheitsverletzungen reduziert.

Trotz der Vorteile von Air Gap ist es wichtig zu beachten, dass die Implementierung sorgfältig geplant und verwaltet werden muss, um mögliche Herausforderungen im Zusammenhang mit Datenübertragung, Wartung und Aktualisierung zu berücksichtigen.

Wie wird ein Air Gap implementiert?

Die Implementierung eines Air Gaps in der Praxis erfordert sorgfältige Planung und Umsetzung. Hier sind einige Schritte, die typischerweise bei der Implementierung eines Air Gaps befolgt werden:

- Netzwerkkonfiguration: Das zu schützende System oder Netzwerk wird beim logischen Air Gap von externen Netzwerken, einschließlich des Internets, durch die Verwendung dedizierter Hardware wie Router, Switches oder Firewalls getrennt.

Die Netzwerkkonfiguration eines physischen Air Gaps unterscheidet sich grundlegend von herkömmlichen Netzwerkkonfigurationen, da das Ziel darin besteht, das zu schützende System oder Netzwerk physisch von externen Netzwerken zu trennen. Physische Trennungen bieten eine unübertroffene Sicherheit gegenüber externen Bedrohungen. Es ist nahezu unmöglich, Daten physisch von einem isolierten System zu extrahieren, solange das Air Gap korrekt implementiert ist.

- Physikalische Isolierung: Es muss sichergestellt werden, dass das geschützte System oder Netzwerk physisch von anderen Systemen getrennt ist. Dies kann bedeuten, dass es in einem separaten Raum oder Gebäude untergebracht ist, um zu gewährleisten, dass keine direkte Verbindung zu externen Geräten besteht.

- Datenübertragungskontrolle: Es bedarf klarer Richtlinien, wie Daten zwischen dem isolierten System und anderen Systemen übertragen werden dürfen. Dies kann beinhalten, dass Daten nur über speziell gesicherte Medien wie USB-Laufwerke oder optische Datenträger übertragen werden dürfen.

- Sicherheitsprotokolle und -richtlinien: Es sollten strenge Sicherheitsrichtlinien und Protokolle für den Zugriff auf das isolierte System oder Netzwerk implementiert werden. Dies kann die Verwendung von starken Authentifizierungsmethoden, Zugriffsbeschränkungen und Überwachungstechnologien umfassen.

- Regelmäßige Überprüfung und Wartung: Regelmäßige Überprüfungen und Wartungsarbeiten sind wichtig, um sicherzustellen, dass das Air Gap effektiv bleibt. Dies umfasst die Aktualisierung von Sicherheitspatches, Überprüfung der physischen Sicherheit und Überwachung von potenziellen Sicherheitsbedrohungen.

- Schulung und Sensibilisierung der Mitarbeiter: Die Schulung von Mitarbeitern, die mit dem isolierten System arbeiten, über die Bedeutung von Sicherheitsprotokollen und die Risiken von Sicherheitsverletzungen, ist eine wichtige Voraussetzung. Diese sollten für die Einhaltung von Sicherheitsrichtlinien und das Erkennen von Anzeichen von Sicherheitsbedrohungen sensibilisierst werden.

Die Implementierung eines Air Gaps erfordert ein gründliches Verständnis der spezifischen Anforderungen und Risiken Ihrer Organisation sowie eine kontinuierliche Überwachung und Anpassung, um die Wirksamkeit des Schutzes zu gewährleisten.

Entwicklung von Air Gap

Die zukünftige Bedeutung von Air Gaps wird wahrscheinlich von mehreren Faktoren beeinflusst werden:

- Technologische Fortschritte: Mit der kontinuierlichen Entwicklung von Technologien wie Künstlicher Intelligenz, Quantencomputing und Blockchain könnten neue Möglichkeiten entstehen, um Air Gaps effektiver zu implementieren oder zu verbessern. Fortschrittliche Verschlüsselungstechniken und Authentifizierungsmethoden könnten beispielsweise dazu beitragen, die Sicherheit von Air Gaps weiter zu stärken.

- Komplexere Bedrohungslandschaft: Angesichts der zunehmenden Bedrohungen durch Cyberangriffe und Datenschutzverletzungen werden Unternehmen und Organisationen weiterhin nach robusten Sicherheitslösungen suchen. Air Gaps könnten an Bedeutung gewinnen, um sensible Daten vor hochentwickelten Angriffen zu schützen, insbesondere in Branchen mit strengen Datenschutzanforderungen wie dem Gesundheitswesen oder der Finanzbranche.

- Integration mit Cloud- und Edge-Computing: Mit dem zunehmenden Einsatz von Cloud- und Edge-Computing werden Organisationen möglicherweise nach Möglichkeiten suchen, Air Gaps in hybriden IT-Umgebungen zu implementieren. Dies könnte dazu beitragen, sensible Daten zu schützen, während gleichzeitig die Vorteile der Skalierbarkeit und Flexibilität von Cloud- und Edge-Technologien genutzt werden.

- Regulatorische Anforderungen: Die zunehmende Regulierung im Bereich Datenschutz und Informationssicherheit könnte die Nachfrage nach Air Gaps erhöhen, da Unternehmen gesetzlich verpflichtet sind, sensible Daten angemessen zu schützen. Air Gaps könnten als bewährte Methode dienen, um Compliance-Anforderungen zu erfüllen und regulatorische Risiken zu minimieren.

- Integration mit anderen Sicherheitstechnologien: Die Integration von Air Gaps mit anderen Sicherheitslösungen wie Firewalls, Intrusion Detection Systems (IDS) und Endpoint-Schutz könnte dazu beitragen, eine umfassende Sicherheitsarchitektur aufzubauen, die verschiedene Angriffsvektoren abdeckt und die Widerstandsfähigkeit gegenüber Sicherheitsbedrohungen erhöht.

Insgesamt wird sich die Entwicklung von Air Gaps voraussichtlich in Richtung einer stärkeren Integration mit neuen Technologien, einer verbesserten Anpassungsfähigkeit an komplexe IT-Umgebungen und einer effektiveren Abwehr von Cyberbedrohungen fortsetzen.

Ein Ausblick auf die Entwicklung von Air Gaps für die zukünftige Sicherheit von IT-Systemen zeigt, dass dieses Konzept auch weiterhin eine wichtige Rolle spielen wird, insbesondere angesichts der sich ständig weiterentwickelnden Bedrohungslandschaft und komplexer werdenden Angriffsmethoden.