Die jährliche von Sophos in Auftrag gegebene Studie, die sich mit den konkreten Ransomware-Erfahrungen von IT- und Cybersecurity-Führungskräften befasst, verdeutlicht die Realitäten, mit denen Unternehmen im Jahr 2023 konfrontiert sind. Sie zeigt die häufigsten Ursachen für Angriffe auf und beleuchtet, wie sich die Erfahrungen mit Ransomware je nach Unternehmensumsatz unterscheiden. Der Bericht zeigt auch die geschäftlichen und betrieblichen Auswirkungen der Zahlung von Lösegeld zur Wiederherstellung von Daten - anstelle der Verwendung von Backups.

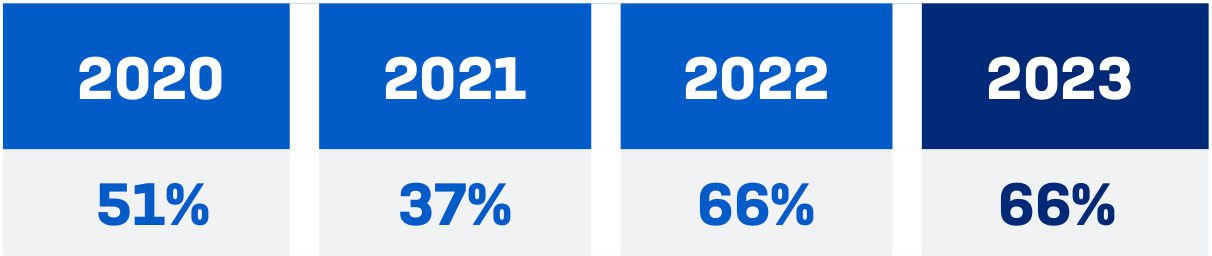

Die Untersuchung ergab, dass die Zahl der Ransomware-Angriffe gleich geblieben ist. 66 % der Befragten gaben an, dass ihr Unternehmen im vergangenen Jahr von Ransomware betroffen war, was dem Anteil der Umfrage von 2022 entspricht.

Da Angreifer inzwischen in der Lage sind, Angriffe in großem Umfang auszuführen, stellt Ransomware heute wohl das größte Cyberrisiko für Unternehmen dar.

Cyber-Kriminelle haben das Ransomware-as-a-Service-Modell über mehrere Jahre hinweg entwickelt und verfeinert. Dieses Betriebsmodell senkt die Einstiegshürde für potenzielle Ransomware-Akteure und erhöht gleichzeitig die Raffinesse der Angriffe, da sich die Angreifer auf verschiedene Phasen eines Angriffs spezialisieren können.

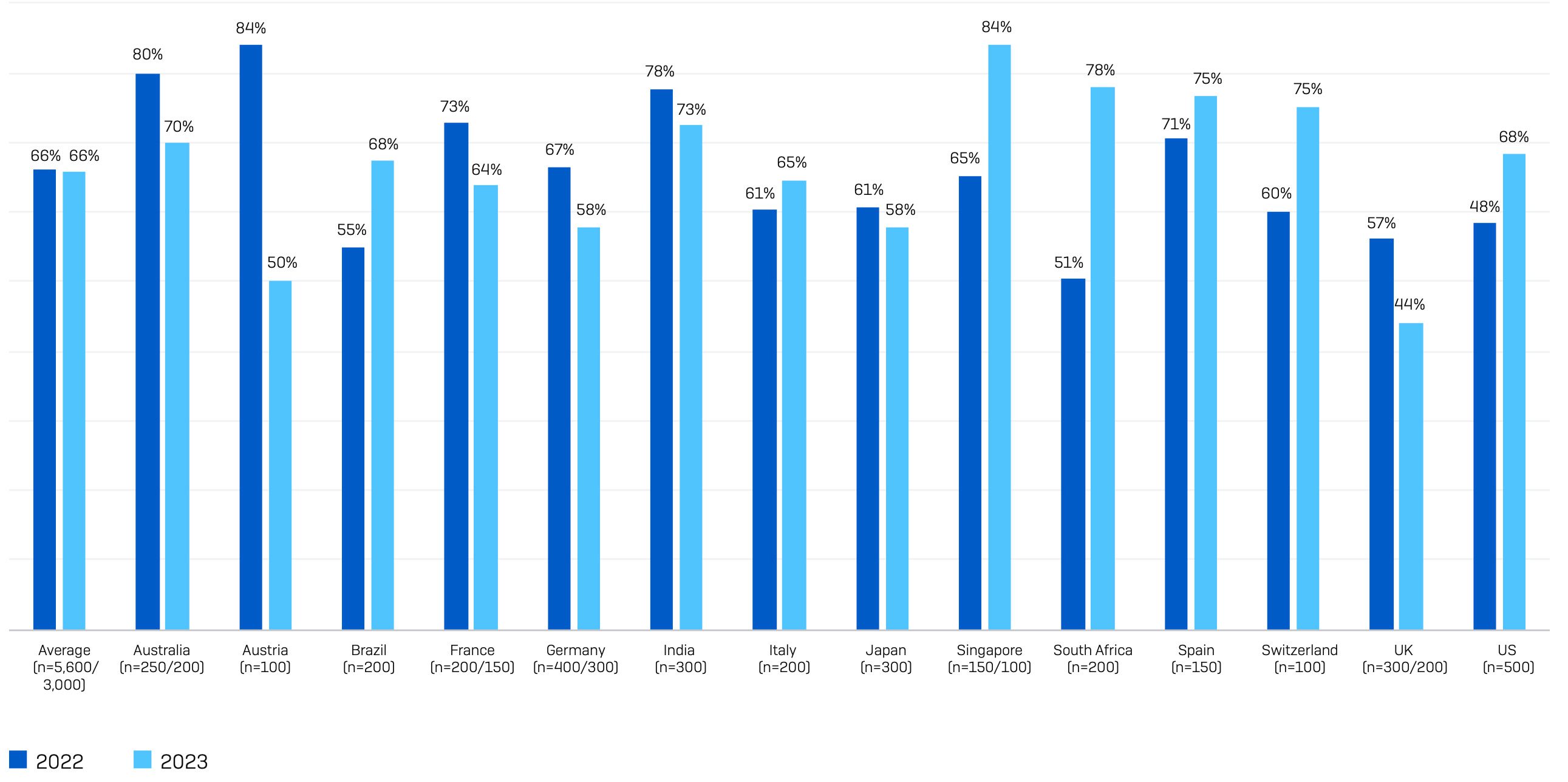

Angriffe nach Ländern

Während die insgesamt gemeldete Ransomware-Rate im Vergleich zu 2022 unverändert bleibt, ergab die Umfrage jedoch Unterschiede auf Länderebene. Singapur meldete in der diesjährigen Studie die höchste Rate an Ransomware-Angriffen - auch letztes Jahr waren 84 % der Unternehmen betroffen. Im Gegensatz dazu meldete Großbritannien die niedrigste Angriffsrate (44%).

Österreich verzeichnete den stärksten Rückgang der Angriffsrate, von 84% der betroffenen Organisationen auf 50%. Südafrika verzeichnete den größten Anstieg der Angriffsrate: In der Umfrage von 2023 waren 78% der Organisationen betroffen, verglichen mit 51% im Jahr 2022.

Angriffe nach Branche

Der Bildungssektor war im letzten Jahr am häufigsten von einem Ransomware-Angriff betroffen: 80% (der "niedrigeren" Bildungseinrichtungen) und 79% (der "höheren" Bildungseinrichtungen) gaben an, davon betroffen gewesen zu sein. Der Bildungssektor kämpft traditionell mit geringeren Ressourcen und Technologien als viele andere Branchen, und die Daten zeigen, dass Angreifer diese Schwächen ausnutzen.

IT, Technologie und Telekommunikation meldeten die geringste Angriffsquote (50%), was auf ein höheres Maß an Abwehrbereitschaft und Cyberverteidigung hindeutet.

Angriffe nach Unternehmensgröße: Mitarbeiter vs. Umsatz

Die Untersuchung ergab eine klare Korrelation zwischen dem Jahresumsatz und der Wahrscheinlichkeit eines Ransomware-Angriffs, wobei der Prozentsatz der von Ransomware betroffenen Unternehmen mit dem Umsatz steigt. 56% der Unternehmen mit einem Umsatz von 10 bis 50 Millionen US-Dollar erlebten im letzten Jahr einen Ransomware-Angriff. Bei Unternehmen mit einem Umsatz von mehr als 5 Milliarden US-Dollar waren es sogar 72%.

Umgekehrt gab es keinen eindeutigen Zusammenhang zwischen dem Auftreten von Ransomware und der Anzahl der Mitarbeiter in einer Organisation. Außerhalb des Segments von 1.001 bis 3.000 Mitarbeitern war die Rate der Ransomware-Angriffe sehr konstant:

- 100-250 Mitarbeiter: 62%

- 251-500 Mitarbeiter: 62%

- 501-1.000 Mitarbeiter: 62%

- 1.001 - 3.000 Mitarbeiter: 73%

- 3.001 - 5.000 Mitarbeiter: 63%

Die Daten machen deutlich, dass im Zusammenhang mit der Unternehmensgröße der Jahresumsatz ein weitaus größerer Indikator für die Wahrscheinlichkeit eines Angriffs ist als die Anzahl der Mitarbeiter.

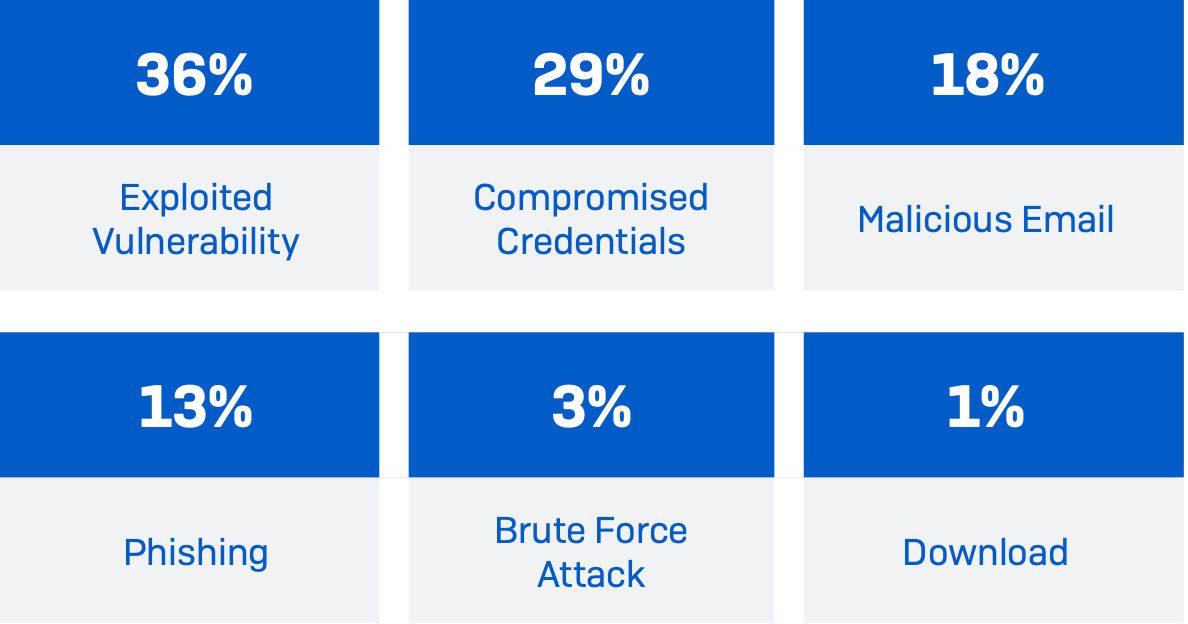

Grundursachen von Ransomware-Angriffen

Die Befragten gaben an, dass eine ausgenutzte Sicherheitslücke die häufigste Ursache für Ransomware-Angriffe ist (36%), gefolgt von kompromittierten Zugangsdaten (29%). Diese Ergebnisse stimmen sehr genau mit der jüngsten retrospektiven Analyse von 152 Angriffen überein, zu deren Behebung ein Incident Response- und Managed Detection and Response-Teams (MDR-Teams) hinzugezogen wurden. 37% der Angriffe begannen mit einer ausgenutzten Sicherheitslücke und 30% mit kompromittierten Zugangsdaten.

Bei ca. 30% der Angriffe waren E-Mails die Ursache: 18% begannen mit einer bösartigen E-Mail und 13% mit Phishing. 3% begannen mit einem Brute-Force-Angriff und nur 1% mit einem Download.

Grundlegende Ursachen nach Branchen

Die Medien-, Freizeit- und Unterhaltungsbranche meldete den höchsten Prozentsatz von Angriffen, deren Ursache eine ausgenutzte Schwachstelle war (55%). Dies deutet auf weit verbreitete Sicherheitslücken in diesem Bereich hin. Zentral- und Bundesbehörden meldeten den höchsten Prozentsatz an Angriffen, die mit kompromittierten Anmeldedaten begannen (41%). Dies könnte darauf zurückzuführen sein, dass in diesem Bereich mehr Anmeldedaten gestohlen werden, dass weniger Möglichkeit besteht, die Ausnutzung gestohlener Anmeldedaten zu verhindern - oder dass eine Kombination aus beidem vorliegt.

Die IT-, Technologie- und Telekommunikationsbranche meldete die niedrigsten Raten sowohl für ausgenutzte Schwachstellen (22%) als auch für kompromittierte Zugangsdaten (22%), was wahrscheinlich auf ein hohes Maß an Cyberabwehr in dieser Branche zurückzuführen ist. Allerdings meldete dieser Sektor die höchsten Raten von E-Mail-basierten Angriffen, von denen mehr als die Hälfte (51%) in den Posteingängen der Nutzer begann.

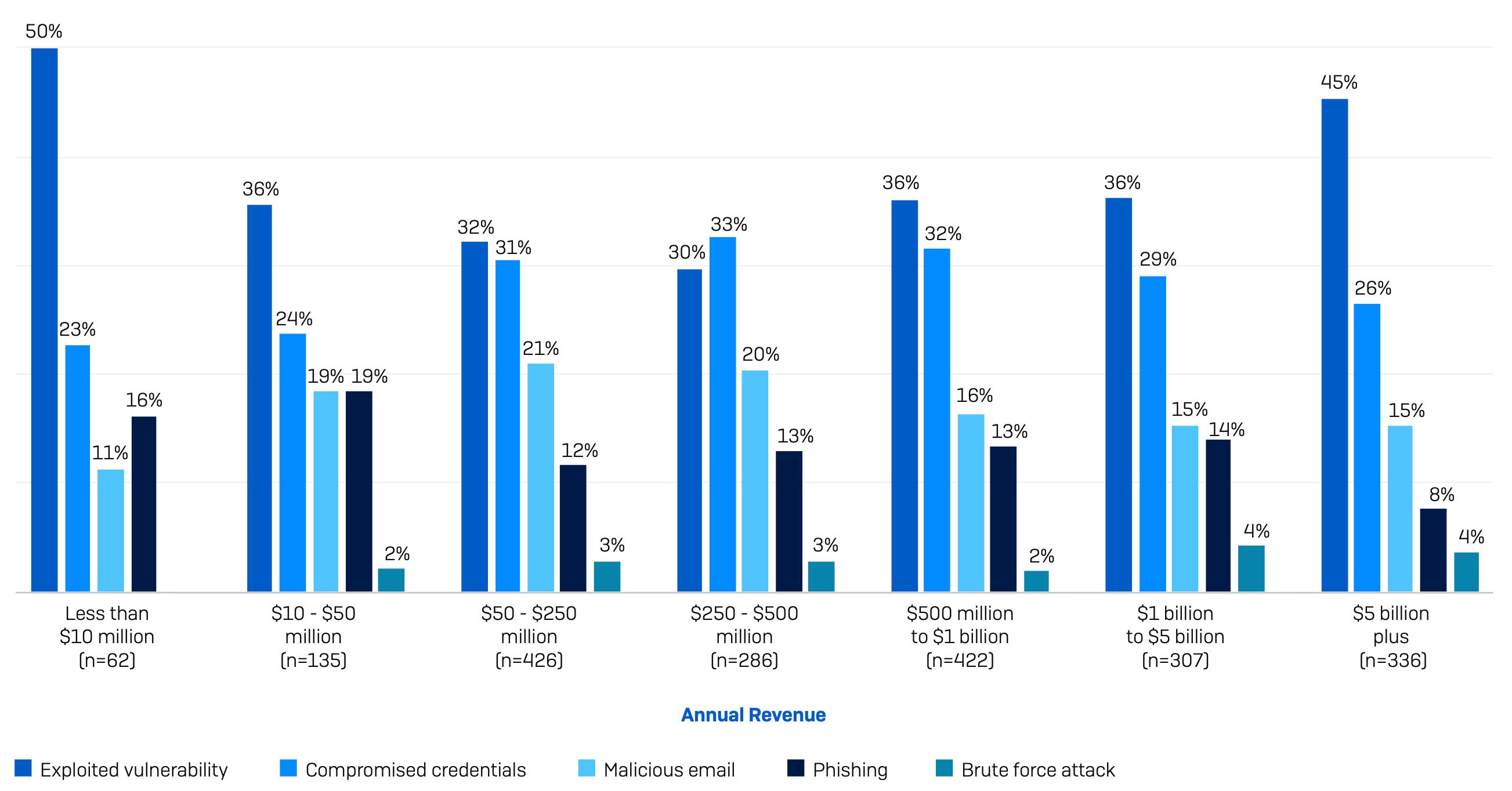

Grundlegende Ursachen nach Umsatz

Eine Analyse der Ursachen nach Jahresumsatz zeigt, dass ausgenutzte Sicherheitslücken und kompromittierte Anmeldedaten gegenläufigen Tendenzkurven folgen. Die höchsten Prozentsätze von Angriffen, die mit einer ausgenutzten Schwachstelle begannen, wurden von den Unternehmen mit den niedrigsten (weniger als 10 Millionen US-Dollar: 50%) und höchsten (mehr als 5 Milliarden US-Dollar: 45%) Umsätzen gemeldet und sank in der mittleren Gruppe (250 bis 500 Millionen Dollar) auf 30%.

Umgekehrt erreicht die Verwendung kompromittierter Zugangsdaten in der mittleren Umsatzkohorte (33%) ihren Höhepunkt, während die niedrigste Verwendung in der niedrigsten (23%) und höchsten (26%) Umsatzkohorte gemeldet wurde.

Rate der Datenverschlüsselung

Die Verschlüsselung von Daten hat weiter zugenommen. In mehr als drei Viertel (76%) der Ransomware-Angriffe gelingt es den Angreifern, Daten zu verschlüsseln. Tatsächlich ist die Verschlüsselungsrate jetzt auf dem höchsten Stand der letzten vier Jahre. Dies spiegelt wahrscheinlich das ständig wachsende Können der Angreifer wider, die ihre Methoden immer wieder erneuern und verfeinern.

Datenverschlüsselung nach Branchen

Fast alle Sektoren haben Schwierigkeiten, Angriffe zu stoppen, bevor Daten verschlüsselt werden können: Mit nur einer Ausnahme führten in jedem Sektor mehr als zwei Drittel der Angriffe zu einer Verschlüsselung der Daten. Die höchste Häufigkeit der Datenverschlüsselung (92%) meldeten die Unternehmens- und Berufsdienstleistungen.

IT, Technologie und Telekommunikation ist der Sektor, der sich dem Trend widersetzt: In weniger als der Hälfte (47%) der Angriffe gelang es den Angreifern, Daten zu verschlüsseln. Dies ist ein weiterer Indikator für das hohe Niveau der Cyberabwehr und der Reaktionsvorbereitungen in diesem Sektor.

Datendiebstahl

Bei 30% der Angriffe, bei denen Daten verschlüsselt wurden, wurden auch Daten gestohlen. Dieser "Double-Dip"-Ansatz von Angreifern wird immer häufiger angewandt. Auf diese Weise versuchen sie, ihre Angriffe zu Geld zu machen. Mit der Drohung, gestohlene Daten zu veröffentlichen, können Zahlungen erpresst und die Daten verkauft werden. Angesichts der Häufigkeit von Datendiebstählen wird es immer wichtiger, Angriffe so früh wie möglich zu stoppen, bevor möglicherweise Informationen exfiltriert werden können.

Datenwiederherstellung

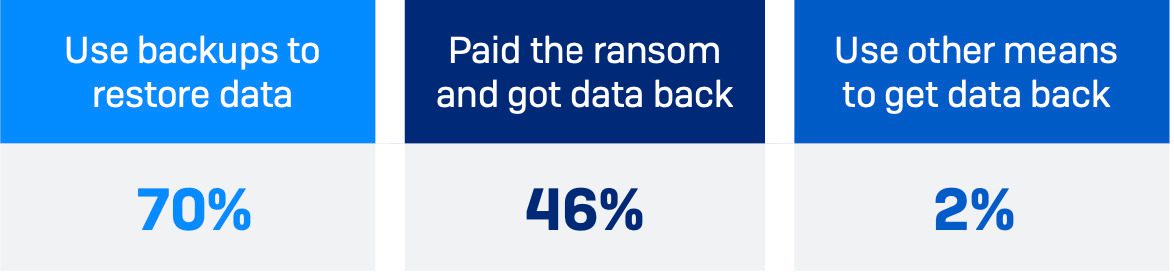

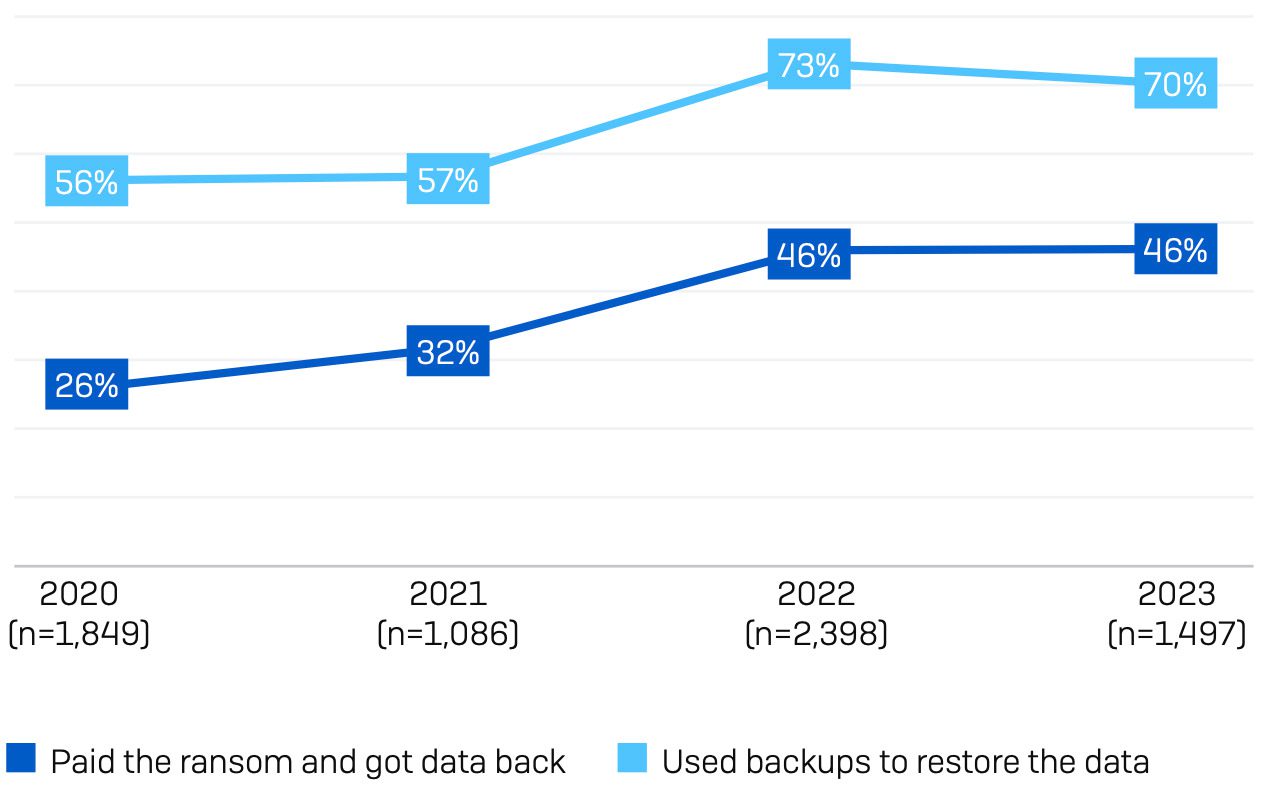

97% der Unternehmen, deren Daten verschlüsselt wurden, konnten ihre Daten wiederherstellen. Bei 70% der Vorfälle waren Backups die häufigste Maßnahme. 46% zahlten das Lösegeld und bekamen ihre Daten zurück, während 2% andere Mittel einsetzten.

Insgesamt nutzte jedes fünfte Unternehmen (21%) mehrere Methoden zur Wiederherstellung seiner Daten. 1% der Unternehmen, deren Daten verschlüsselt waren, zahlten das Lösegeld, erhielten die Daten aber nicht zurück.

Besorgniserregend ist, dass die Verwendung von Sicherungskopien zur Datenwiederherstellung im letzten Jahr zurückgegangen ist, als sie noch in 73% der Fälle zur Datenwiederherstellung verwendet wurde. Die Rate der Lösegeldzahlungen ist im Vergleich zum letzten Jahr gleich geblieben.

Datenwiederherstellung nach Ländern

Insgesamt meldeten die Befragten in der EMEA-Region ein höheres Gesamtniveau der Backup-Nutzung (75%) und ein niedrigeres Gesamtniveau der Lösegeldzahlungen (40%) als die Befragten in Nord- und Südamerika (65%/55%) und im asiatisch-pazifischen Raum (67%/49%). Auf Länderebene ist die Nutzung von Backups in Frankreich am höchsten (87%), dicht gefolgt von der Schweiz (84%).

Wie wichtig Backups sind, zeigt sich daran, dass die beiden Länder, die am wenigsten in der Lage sind, Backups zur Wiederherstellung von Daten zu verwenden, nämlich Italien (55%) und Singapur (57%), auch die beiden Länder sind, die die niedrigsten Gesamtwiederherstellungsraten für Daten melden (93% bzw. 90%). Italien meldete auch die höchste Bereitschaft, das Lösegeld zu zahlen (56%), dicht gefolgt von den USA und Brasilien (beide 55%).

In den meisten Fällen konnten die Unternehmen, die das Lösegeld zahlten, ihre Daten wiederherstellen. In Frankreich und im Vereinigten Königreich erhielt jedoch etwa eines von zehn Unternehmen, die das Lösegeld gezahlt hatten, keine Daten zurück.

Lösegeldzahlungen und Backup-Nutzung nach Umsatz

Generell gilt, dass mit steigendem Jahresumsatz auch die Neigung eines Unternehmens zunimmt, Daten durch Zahlung des Lösegelds wiederherzustellen. Gleichzeitig sinkt die Häufigkeit der Nutzung von Backups.

Von den Unternehmen mit einem Umsatz von mehr als 5 Milliarden US-Dollar haben 55% ihre Daten durch Zahlung des Lösegelds wiederhergestellt und 63% haben Backups verwendet. Gleichzeitig konnten 36% der Unternehmen mit einem Umsatz von weniger als 10 Millionen US-Dollar ihre Daten durch Zahlung des Lösegelds wiederherstellen, während 80% Backups einsetzten - der höchste Anteil an Backups in allen Umsatzkategorien.

Unternehmen mit einem geringeren Jahresumsatz haben weniger Geld, um Lösegeldzahlungen zu finanzieren, und sind daher gezwungen, sich auf Backups zur Datenwiederherstellung zu konzentrieren. Gleichzeitig verfügen umsatzstärkere Unternehmen in der Regel über komplexe IT-Infrastrukturen, die es ihnen erschweren, Backups zur rechtzeitigen Datenwiederherstellung einzusetzen. Sie sind außerdem die Unternehmen, die sich am ehesten aus solchen Situationen herauskaufen können.

Die Auswirkungen von Cyber-Versicherungen auf Daten-Wiederherstellung

Bei Unternehmen mit einer Cyberversicherung war die Wahrscheinlichkeit, dass verschlüsselte Daten wiederhergestellt wurden, deutlich höher als bei Unternehmen ohne eine solche Police.

Die Art der Cyber-Versicherung machte jedoch nur einen geringen Unterschied: 98% der Unternehmen mit einer eigenständigen Police und 97% der Unternehmen mit einer umfassenderen Versicherungspolice, die Cyberrisiken abdeckt, erhielten ihre Daten zurück. Im Vergleich dazu konnten 84% derjenigen, die keine Police abgeschlossen hatten, verschlüsselte Daten wiederherstellen.

Für diese Abweichung gibt es wahrscheinlich mehrere Gründe. Erstens verlangen Cyber-Versicherungen in der Regel, dass Unternehmen über Backups und Wiederherstellungspläne als Voraussetzung für die Deckung verfügen.

Die Versicherer sind auch in der Lage, Ransomware-Opfer durch den Wiederherstellungsprozess zu führen, um die Ergebnisse zu optimieren. Darüber hinaus sind Unternehmen mit einer Cyberversicherung eher bereit, das Lösegeld für die Wiederherstellung von Daten zu zahlen als Unternehmen ohne eine solche Police.

Lösegeld-Zahlungen

Während die allgemeine Bereitschaft dazu Lösegeld zu zahlen im Vergleich zur letztjährigen Studie gleich geblieben ist, sind die Zahlungen selbst im letzten Jahr erheblich gestiegen. So hat sich die durchschnittliche Lösegeldzahlung (Mittelwert) von 812.380 Dollar im Jahr 2022 auf 1.542.333 Dollar im Jahr 2023 fast verdoppelt. Der Median der Lösegeldzahlungen in der diesjährigen Studie lag bei 400.000$.

Die Studie ergab eine breite Streuung der Zahlungen. Der Anteil der Organisationen, die höhere Lösegelder zahlten, ist jedoch gegenüber der Studie von 2022 gestiegen: 40% meldeten Zahlungen in Höhe von 1 Million Dollar oder mehr, verglichen mit 11% im letzten Jahr. Umgekehrt zahlten nur 34% weniger als 100.000 USD, gegenüber 54% im letzten Jahr.

Lösegeldzahlungen nach Umsatz

Es ist nicht überraschend, dass die umsatzstärksten Unternehmen die höchsten Lösegelder zahlten. Dies spiegelt wider, dass die Angreifer den Betrag, den sie akzeptieren, an die Zahlungsfähigkeit der Unternehmen anpassen werden. In der Studie wurde nicht zwischen intern finanzierten Zahlungen und solchen, die von Versicherungsanbietern finanziert wurden, unterschieden.

Interessanterweise gab es nur sehr geringe Unterschiede zwischen dem Mittelwert und dem Medianwert der Lösegeldzahlungen bei Unternehmen mit einem Umsatz von 250 bis 500 Millionen US-Dollar und solchen mit einem Umsatz von 500 bis 1 Milliarde US-Dollar.

Wiederherstellungskosten

Lösegeldzahlungen sind nur ein Element der Wiederherstellungskosten im Zusammenhang mit Ransomware-Ereignissen. Ohne Berücksichtigung des gezahlten Lösegelds meldeten die Unternehmen geschätzte durchschnittliche Kosten für die Wiederherstellung nach Ransomware-Angriffen in Höhe von 1,82 Millionen US-Dollar. Dies bedeutet einen Anstieg gegenüber dem Wert von 1,4 Millionen US-Dollar im Jahr 2022 und entspricht dem Wert von 1,85 Millionen US-Dollar aus dem Jahr 2021.

Die durchschnittlichen Wiederherstellungskosten begannen bei Unternehmen mit einem Jahresumsatz von weniger als 10 Mio. USD bei 165.520 USD und stiegen auf 4.496.086 USD bei Unternehmen mit einem Umsatz von mehr als 5 Mrd. USD.

Wiederherstellungskosten nach Datenwiederherstellungsmethode

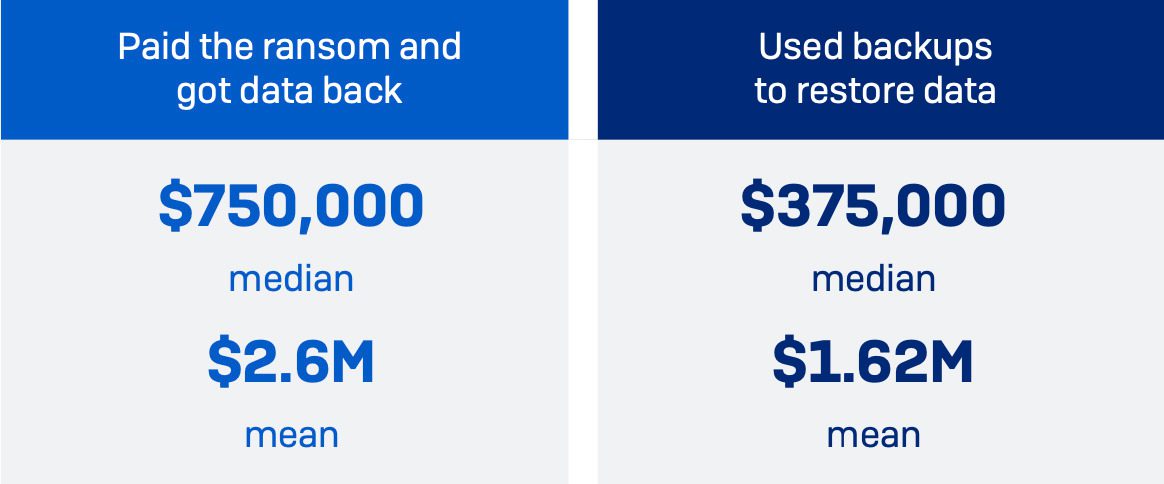

Unabhängig davon, wie man die Daten betrachtet, ist es deutlich billiger, Backups zur Wiederherstellung nach einem Ransomware-Angriff zu verwenden, als das Lösegeld zu zahlen.

Der Median der Wiederherstellungskosten für diejenigen, die Backups verwendet haben (375.000$), ist halb so hoch wie die Kosten für diejenigen, die das Lösegeld bezahlt haben (750.000$

Auch die durchschnittlichen Wiederherstellungskosten sind fast 1 Million Dollar niedriger bei denjenigen, die Backups verwendet haben. Falls es noch eines weiteren Beweises für den finanziellen Nutzen von Investitionen in eine solide Backup-Strategie bedurfte, so ist er hiermit erbracht.

Auswirkungen auf das Geschäft

84% der Unternehmen des privaten Sektors, die von Ransomware betroffen waren, gaben an, dass der Angriff zu Geschäftseinbußen/Umsatzverlusten führte. Der Jahresumsatz hatte einen relativ geringen Einfluss auf die Geschäftseinbußen, wobei die niedrigste Rate (79%) von der Gruppe mit einem Umsatz von 250 bis 500 Millionen US-Dollar gemeldet wurde und die höchste Rate (88%) von Unternehmen mit einem Umsatz von weniger als 10 Millionen US-Dollar und Unternehmen mit einem Umsatz von mehr als 5 Milliarden US-Dollar.

Die Branchenzugehörigkeit spielte eine wesentlich größere Rolle bei der Neigung zu Geschäfts- und Umsatzverlusten. Insgesamt war die Wahrscheinlichkeit am größten, dass das Bildungswesen (94%) und das Bau- und Immobiliengewerbe (93%) einen teilweisen Verlust von Geschäften/Einnahmen aufgrund von Angriffen meldeten, und am geringsten war sie im verarbeitenden Gewerbe und im Produktionssektor (77%).

Bei genauerer Betrachtung zeigt sich, dass es beträchtliche Unterschiede zwischen den Sektoren gibt, die von "erheblichen" Geschäfts- bzw. Umsatzeinbußen berichteten. Unternehmens- und freiberufliche Dienstleistungen (64%) waren mehr als fünfmal so häufig betroffen wie der IT-, Technologie- und Telekommunikationssektor (12%).

Wiederherstellungszeit

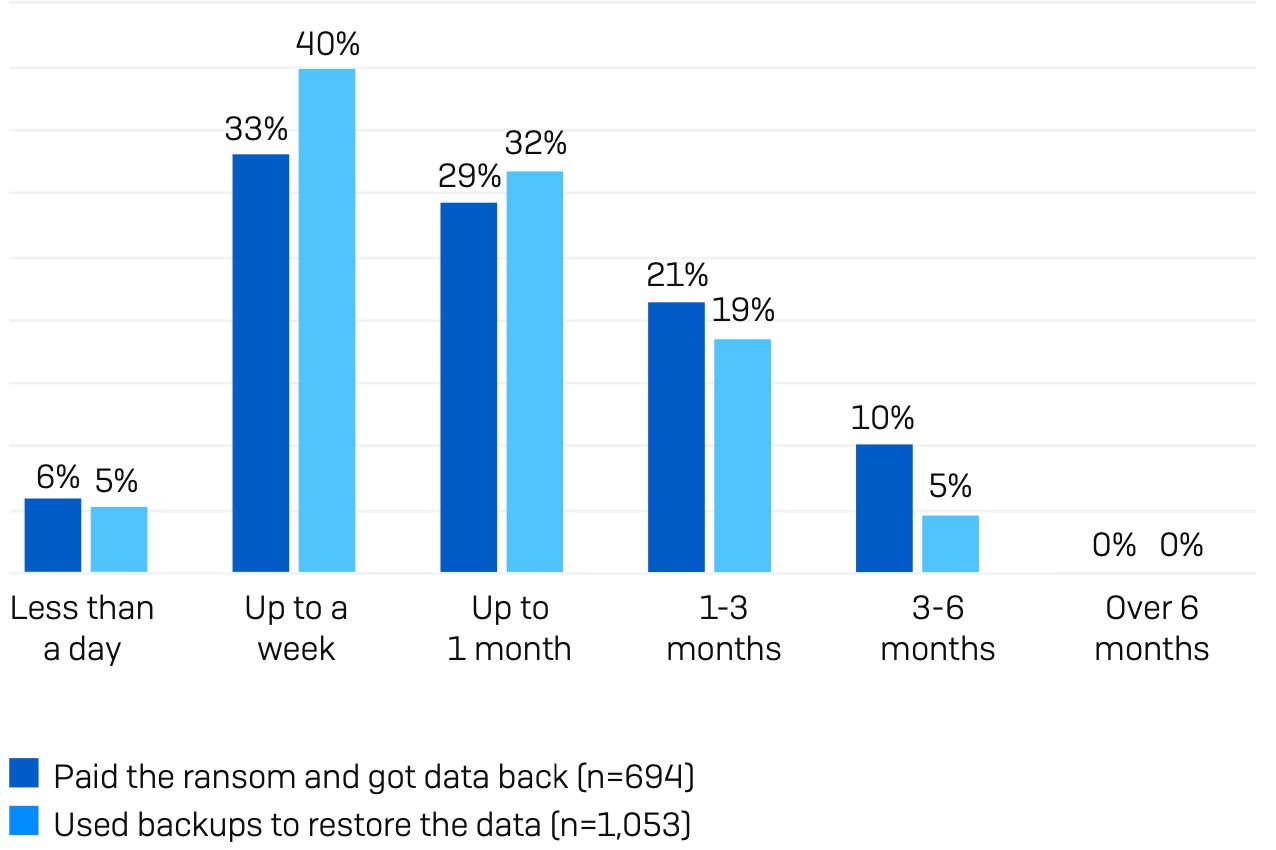

Während die Wiederherstellungszeit nach einem Ransomware-Angriff im Großen und Ganzen mit dem Bericht von 2022 übereinstimmt, ist der Prozentsatz der Unternehmen, die sich in weniger als einem Tag wiederherstellen konnten, von 14% auf 8% gesunken.

Die Untersuchung ergab, dass Unternehmen, die Backups zur Wiederherstellung ihrer Daten verwenden, sich schneller von dem Angriff erholen als diejenigen, die das Lösegeld zahlen.

45% der Unternehmen, die Backups verwendeten, erholten sich innerhalb einer Woche, verglichen mit 39% der Unternehmen, die das Lösegeld bezahlten. Fast ein Drittel (32%) derjenigen, die das Lösegeld gezahlt haben, brauchten mehr als einen Monat für die Wiederherstellung, während die Zahl derjenigen, die Backups verwendet haben, bei 23% liegt. Obwohl sich diese beiden Antwortmöglichkeiten nicht gegenseitig ausschließen und einige Befragte sowohl das Lösegeld gezahlt als auch Backups verwendet haben, liegen die Vorteile von Backups bei der Wiederherstellung klar auf der Hand.

Fazit

Unabhängig von Umsatz, Geografie oder Branche ist Ransomware weiterhin eine große Bedrohung für Unternehmen. Während die Angreifer ihre Angriffstaktiken, -techniken und -verfahren (TTPs) immer weiter verfeinern, haben die Verteidiger Mühe, damit Schritt zu halten. Dies führt zu einem Anstieg der Verschlüsselungsraten. Gleichzeitig gibt der Rückgang bei der Verwendung von Backups zur Wiederherstellung verschlüsselter Daten erheblichen Anlass zur Sorge.

Aufgrund des Wachstums des Ransomware-as-a-Service-Geschäftsmodells ist im kommenden Jahr nicht mit einem Rückgang der Angriffe zu rechnen. Unternehmen sollten sich auf Folgendes konzentrieren:

- Weitere Stärkung der Schutzschilde durch:

- Sicherheitstools, die die häufigsten Angriffsvektoren abwehren, einschließlich Endpunktschutz mit starken Anti-Exploit-Funktionen um die Ausnutzung von Schwachstellen zu verhindern, und Zero Trust Network Access (ZTNA), um den Missbrauch kompromittierter Anmeldedaten zu vereiteln

- Adaptive Technologien, die automatisch auf Angriffe reagieren, die Angreifer stören und den Verteidigern Zeit verschaffen, um zu reagieren

- 24/7-Bedrohungserkennung, -untersuchung und -reaktion, entweder intern oder in Zusammenarbeit mit einem spezialisierten Anbieter von Managed Detection and Response (MDR) Services

- Optimierung der Angriffsvorbereitung, einschließlich der Erstellung regelmäßiger Sicherungskopien, der Wiederherstellung von Daten aus Sicherungskopien und der Pflege eines aktuellen Reaktionsplans für Zwischenfälle

- Aufrechterhaltung einer guten Sicherheitshygiene, einschließlich rechtzeitiger Patches und regelmäßiger Überprüfung der Konfigurationen von Sicherheitstools

Jeder Server kann abstürzen, jedem Mitarbeiter kann ein Fehler unterlaufen und ein Cyberangriff kann jederzeit erfolgen. Das Hauptziel von Backup und Recovery ist es, Daten wie Dateien, Ordner und Datenbanken vor solchen Bedrohungen zu schützen und die Wiederherstellung der Daten zu gewährleisten. Im Falle eines Ausfalls der Primärdaten aufgrund eines Hardware-/Softwarefehlers, einer Datenbeschädigung, einer externen Bedrohung oder einer versehentlichen Löschung ermöglichen Backup-Kopien die Wiederherstellung der Daten aus einem früheren Zeitpunkt, und unterstützen so das Unternehmen bei der Bewältigung des unerwarteten Ereignisses.

Bei der Ausarbeitung eines sicheren Backup- und Recovery-Plans sollten diverse Punkte beachtet werden. Ein maßgeblicher, ist die richtige Backup Technik, und damit einhergehend auch die Wahl der richtigen Hardware.

Der Silent Brick von FAST LTA erfüllt alle Backup-Anforderungen in einem Modulsystem. Das System kann für einfaches, modulares Arbeiten beliebig bestückt werden. Das Silent Brick System ist Ransomware sicher und überwacht sich selbst - ein Managed Storage also, der Datenverlust vermeidet und mit einem Wartungsvertrag von bis zu 10 Jahren kommt. Die Hardware-Lösungen von FAST LTA generieren eine Data Protection Strategy, unter Beachtung der 3-2-1-Regel sowie Implementierung von Air Gap und Immutability, die Backup nachhaltig schützt und um verschiedenste Software ergänzt werden kann.

Unveränderlicher Speicher, so genannten Immutable Storage, liegt im Trend. Weitere Informationen hierzu lesen Sie in unserem White Paper. Videomaterial zum Thema Bulletproof Recovery finden Sie hier.

Über die Studie

Sophos, ein britisches, international tätiges Unternehmen, das Sicherheitssoftware entwickelt und vertreibt, hat eine unabhängige, herstellerneutrale Umfrage unter 3.000 IT- und Cybersecurity-Führungskräften in Unternehmen mit 100 bis 5.000 Mitarbeitern in 14 Ländern in Nord- und Südamerika, der EMEA-Region und im asiatisch-pazifischen Raum in Auftrag gegeben. Die Umfrage wurde zwischen Januar und März 2023 durchgeführt, und die Befragten wurden gebeten, auf der Grundlage ihrer Erfahrungen aus dem vergangenen Jahr zu antworten.

Innerhalb des Bildungssektors wurden die Befragten in den unteren Bildungsbereich (für Schüler bis 18 Jahre) und den höheren Bildungsbereich (für Schüler über 18 Jahre) unterteilt.

Die Ergebnisse der letztjährigen Studie finden Sie hier. Warum eine schnelle Wiederherstellung sicherer als eine Lösegeldzahlung ist, lesen Sie hier. Auch in der diesjährigen Studie kristallisiert sich heraus, das das richtige Backup vor Ransomware-Lösegeldzahlungen schützen kann. Wie Sie die Komplexität im Bereich Datensicherung entscheidend minimieren können, lesen Sie in unserem White Paper.

Quelle:

Sophos: The State of Ransomware 2023, https://assets.sophos.com/X24WTUEQ/at/c949g7693gsnjh9rb9gr8/sophos-state-of-ransomware-2023-wp.pdf (abgerufen am 25.5.2023)