Bedrohungsakteure setzen zunehmend Erpressungstechniken ein, um Einfluss auf Zielorganisationen zu nehmen und ihre Zwecke zu erfüllen. Während Ransomware in den letzten Jahren viel Aufmerksamkeit geschenkt wurde, setzen moderne Bedrohungsakteure zunehmend zusätzliche Erpressungstechniken ein, um Opfer zur Zahlung zu zwingen - oder sie verzichten ganz auf Ransomware und praktizieren eigenständig Erpressung.

In vielen Fällen ist die Motivation zwar finanzieller Natur, jedoch gibt es auch Anzeichen dafür, dass Erpressungen im Dienste größerer Ziele einer Gruppe erfolgen können - manchmal, um andere Aktivitäten zu finanzieren, manchmal aber auch, um genau von diesen abzulenken.

Die Unternehmen wiederum müssen ihre Abwehrmaßnahmen weiterentwickeln, um den verschiedenen Methoden, mit denen Bedrohungsakteure Druck ausüben, zu begegnen. Reaktionspläne auf Vorfälle müssen heute nicht nur technische Überlegungen beinhalten, sondern auch Maßnahmen zum Schutz des Rufs eines Unternehmens und Überlegungen zum Schutz von Mitarbeitern oder Kunden, die zur Zielscheibe aggressiverer Taktiken von Erpressern werden könnten.

Bei der für diesen Bericht grundlegenden Überprüfung von Fällen, in denen auf Vorfälle reagiert wurde, sowie bei der Einschätzung der Bedrohungslandschaft durch die Bedrohungsanalysten, wurden einige Schlüsselpunkte herausgearbeitet:

- Multi-Erpressungstaktiken nehmen weiter zu

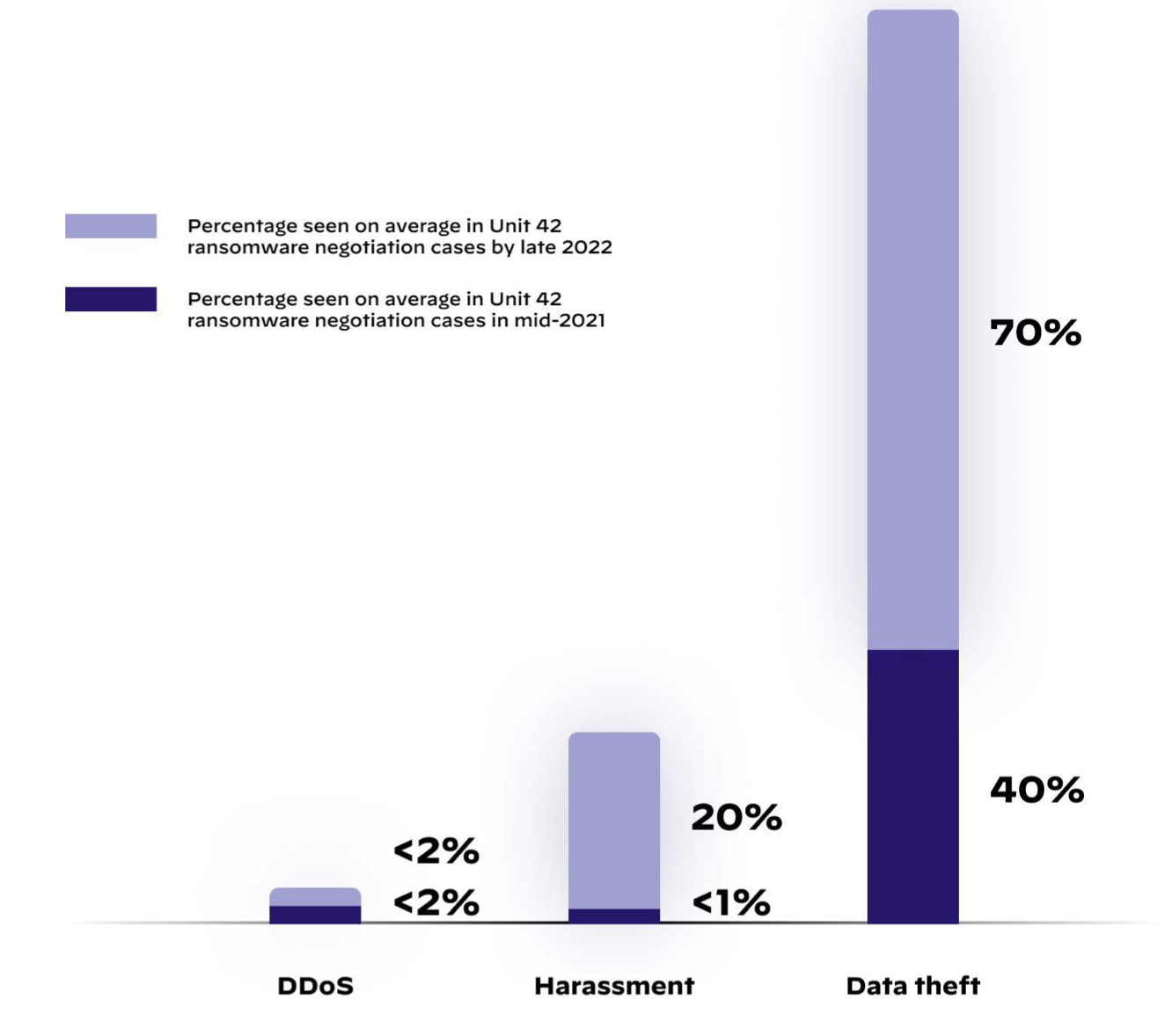

Bei Ransomware-Fällen bis Ende 2022 haben Bedrohungsakteure im Durchschnitt in etwa 70% der Fälle Daten gestohlen. Im Vergleich dazu wurde Mitte 2021 nur in durchschnittlich 40% der Fälle Datendiebstahl festgestellt. Bedrohungsakteure drohen häufig damit, gestohlene Daten auf Leak-Sites im Dark Web zu veröffentlichen, die zunehmend eine Schlüsselkomponente ihrer Versuche sind, Unternehmen zu erpressen.

Belästigung ist eine weitere Erpressungstaktik, die in immer mehr Ransomware-Fällen zum Einsatz kommt. Gruppen von Ransomware-Bedrohungsakteuren zielen mit Drohungen und unerwünschten Mitteilungen auf bestimmte Personen im Unternehmen ab - häufig in der Führungsebene. Ende 2022 war Belästigung ein Faktor in etwa 20% der Ransomware-Fälle. Zum Vergleich: Mitte 2021 war Belästigung noch ein Faktor in weniger als 1% der Ransomware-Fälle.

- Erpresserbanden sind opportunistisch, jedoch bestehen gewisse Muster bei den Organisationen, die sie angreifen.

Nach der Analyse von Leak-Sites im Dark Web war die Fertigungsindustrie im Jahr 2022 mit 447 kompromittierten Unternehmen, die auf Leak-Sites öffentlich zugänglich waren, eine der am stärksten betroffenen Branchen. Unit 42, der Herausgeber dieser Studie, ist der Ansicht, dass dies darauf zurückzuführen ist, dass die in dieser Branche verwendeten Systeme häufig mit veralteter Software arbeiten, die nicht regelmäßig oder problemlos aktualisiert oder gepatcht wird - nicht zu vergessen die geringe Toleranz der Branche gegenüber Ausfallzeiten.

Den Daten der Leak-Sites zufolge waren Organisationen mit Sitz in den Vereinigten Staaten am stärksten betroffen; auf sie entfielen 42 % der beobachteten Lecks im Jahr 2022.

- Große, multinationale Organisationen können lukrative Ziele für Bedrohungsakteure sein.

Angriffe auf die größten Organisationen der Welt stellen einen kleinen, aber bemerkenswerten Prozentsatz der öffentlichen Erpressungsvorfälle dar. Im Jahr 2022 waren 30 Organisationen auf der Forbes Global 2000-Liste öffentlich von Erpressungsversuchen betroffen. Seit 2019 wurden bei mindestens 96 dieser Organisationen vertrauliche Dateien im Rahmen von Erpressungsversuchen in irgendeiner Form öffentlich gemacht.

- Hochentwickelte Bedrohungsgruppen können Erpressung und Ransomware zur Finanzierung anderer Aktivitäten nutzen - oder um diese zu verstecken.

Es wurde festgestellt, dass Bedrohungsgruppen aus Ländern, gegen die Wirtschaftsembargos oder Sanktionen verhängt wurden, Ransomware und Erpressung zur Finanzierung ihrer Operationen einsetzen. Andere Bedrohungsgruppen, darunter einige aus dem Iran oder China, scheinen mit dem Einsatz von Ransomware ein anderes Ziel zu verfolgen: Bedrohungsakteure können mit dem Einsatz von Ransomware nicht nur Geld verdienen, sondern auch Zerstörungs- und Spionagepotenzial haben.

- Prognosen darüber, was im kommenden Jahr im Bereich Erpressung zu erwarten ist.

- 2023 wird das Jahr sein, in dem wir eine große Cloud-Ransomware-Kompromittierung sehen werden.

- Ein Anstieg der Erpressungen im Zusammenhang mit Insider-Drohungen.

- Ein Anstieg politisch motivierter Erpressungsversuche.

- Der Einsatz von Ransomware und Erpressung zur Ablenkung von Angriffen, die auf die Infizierung der Lieferkette oder des Quellcodes abzielen.

Erpressung ist auf dem Vormarsch

Das oberste Ziel vieler krimineller Bedrohungsakteure ist es Geld zu bekommen - und sie tun alles, um die Chancen darauf zu erhöhen. Es zeichnet sich ab, dass sich Bedrohungsakteure zunehmend auf Erpressungstechniken konzentrieren - und diese oft übereinander legen. Ransomware-Akteure verwenden beispielsweise oft eine Vielzahl von Erpressungstechniken (so genannte Multi-Erpressung), um Unternehmen zu der schwierigen Entscheidung zu zwingen, Lösegeld zu zahlen.

Unit 42 hat die folgenden Erpressungstaktiken beobachtet, die von Ransomware-Bedrohern eingesetzt und angedroht werden:

- Distributed Denial of Service (DDoS): Websites oder andere Ressourcen werden mit einem DDoS-Angriff angegriffen, um den Betrieb zu stören und die Aufmerksamkeit einer Organisation zu erregen.

- Belästigung: Bedrohungsakteure können die Mitarbeiter oder Kunden eines Unternehmens anrufen, per E-Mail kontaktieren oder anderweitig in Verbindung treten. Sie können auch in sozialen Medien über den Vorfall berichten oder Journalisten kontaktieren.

- Verschlüsselung: Die Daten und Dateien eines Unternehmens werden verschlüsselt, und der Bedrohungsakteur verlangt eine Zahlung, um den Zugriff auf diese wiederherzustellen. Dies ist seit langem die wichtigste Erpressungstaktik von Ransomware.

- Datendiebstahl: Bedrohungsakteure verschaffen sich Zugang zu den Daten eines Unternehmens und drohen damit, sie zu verbreiten, wenn sie nicht bezahlt werden. Dies geschieht häufig über undichte Stellen im Dark Web. Bedrohungsakteure haben es zunehmend auf besonders sensible Daten abgesehen, z. B. auf Dateien mit personenbezogenen Daten, Finanzdaten von Kunden, geschützte Gesundheitsdaten usw.

Warum Backups nicht mehr ausreichen

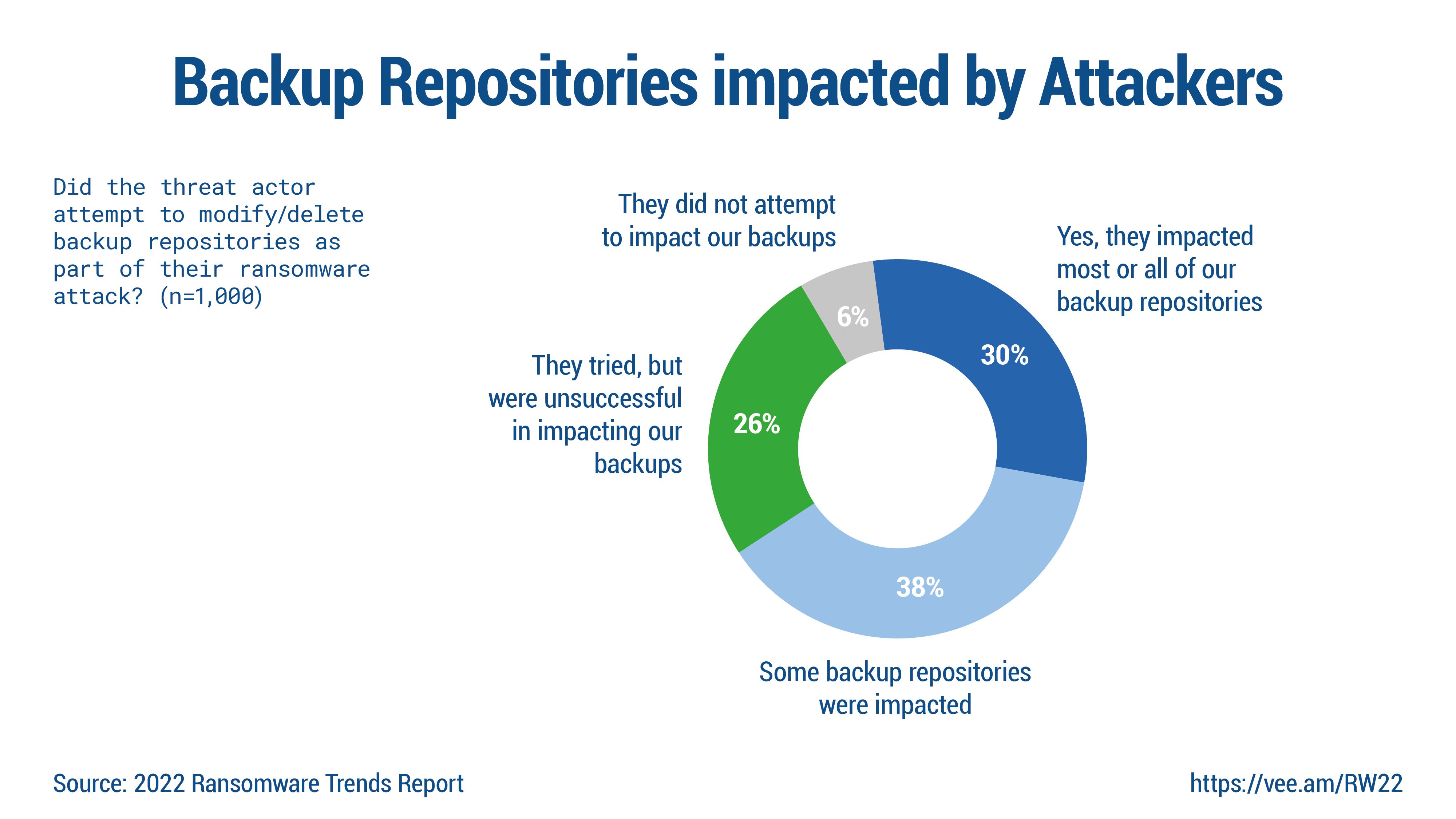

Da Ransomware-Vorfälle in letzter Zeit - sowohl in den Nachrichten als auch in den Sicherheitsteams - viel Aufmerksamkeit bekommen haben, haben viele Unternehmen die grundlegenden Konzepte für die Abwehr von Ransomware verinnerlicht. Ransomware-Akteure verschlüsseln in der Regel Dateien, um sie unbrauchbar zu machen, und verlangen dann Lösegeld im Austausch gegen ein Entschlüsselungsprogramm, um die verschlüsselten Daten wiederherzustellen. Der traditionelle Ratschlag, um dieser Art von Angriffen zuvorzukommen, lautet daher, aktuelle, offline gespeicherte Backups zu erstellen und diese häufig zu testen, so dass Daten nie vollständig der Gnade eines Bedrohungsakteurs ausgeliefert sind.

Dies ist nach wie vor eine wichtige Schutzmaßnahme. Leider haben viele der heutigen Bedrohungsakteure so effektive Erpressungstechniken eingeführt, dass sie das Opfer zur Zahlung zwingen können, selbst wenn es seine Daten bereits gesichert und geschützt hat und die Betriebsunterbrechung durch Angriffe minimieren kann.

Oft ist es die Drohung der Offenlegung sensibler Daten, die Unternehmen dazu zwingt, das Lösegeld zu zahlen. Solche Datenlecks können den Ruf schädigen, das Vertrauen von Kunden und Partnern zerstören und potenzielle Geldstrafen und Sanktionen von Aufsichtsbehörden nach sich ziehen - nichts davon kann durch Backups verhindert werden.

Auch gab es schon Vorfälle, bei denen sich Unternehmen dazu entschieden kein Lösegeld zu zahlen - weil sie beispielsweise über solide Backups verfügten -, die Bedrohungsakteure aber mit so intensiven Belästigungskampagnen nachzogen, dass die daraus resultierenden Kosten das geforderte Lösegeld sogar überstiegen.

Schutz für Backups: Immutability und AirGap

In vielen Fällen benötigen Backups Zugriff auf dieselbe Infrastruktur, die durch die Ransomware-Infektion kompromittiert wurde, damit sie wiederhergestellt werden können und auf den Produktionssystemen wieder laufen. Es ist nicht selten der Fall, dass IT-Teams erst dann bemerken, dass sie von einer Malware-Infektion betroffen sind, wenn sie von Benutzern direkt oder indirekt über AD/LDAP-Abfragen, die irgendwo in mit dem Netz verbundenen Unternehmensnetzwerken laufen, darauf aufmerksam gemacht werden.

Da Backup-Server, Speicher und Bandlaufwerke in der Regel vor Ort wiederhergestellt werden müssen, bevor sie wieder verwendet werden können, gibt es keine Möglichkeit, dass eine Backup-Lösung allein in solchen Szenarien hätte helfen können.

Backups ist als primäres Mittel zum Schutz der Ressourcen im Falle eines Datenverlusts durch einen Cyberangriff überholt. Auch wenn es bequem oder kostengünstig erscheinen mag - ja, Tapes sind heutzutage viel billiger als HDDs oder SSDs -, wird allein durch Backup einfach nicht mehr genug Schutz geboten. Um Daten vor Ransomware zu schützen, müssen mehrere Sicherheitsebenen genutzt werden.

Die Zukunft liegt im Schutz vor Cyberkriminalität, nicht in Backup-zentrierten Wiederherstellungsstrategien - deshalb ist es wichtig, Schutzstrategie entsprechend zu aktualisieren! Um Ransomware-Infektionen von vornherein zu verhindern empfiehlt sich die Verwendung von Air-Gapped- und unveränderlichen (immutable) Speichervolumes.

- Warum AirGap?

Wenn im Falle eines Ransomware-Angriffs noch Backups im Netzwerk gespeichert sind, ist es bereits zu spät. Air-Gapped-Backups schirmen den Rest der Welt von den sensiblen Daten ab: Wenn ein Backup-Server keine Verbindungen zu Produktionsservern oder Speichersystemen hat, kann er nicht mit Malware infiziert werden, die sich über Netzwerkverbindungen und Dateifreigaben verbreitet. Da Air-Gapping gespeicherten Daten standardmäßig offline hält, ist es für eine Ransomware-Infektion viel schwieriger, sich auf Backups auszubreiten: Sie sind möglicherweise geschützt, noch bevor ein IT-Team merkt, dass es von bösartigem Code getroffen wurde.

- Warum Immutability/Immutable Storage?

Immutable Storage ist einfacher als man denkt: Wenn Daten nicht verändert werden können, sind sie besser geschützt. Immutable Storage ist ein Datenträger, der es nicht zulässt, dass Daten geändert werden, nachdem sie auf die Festplatte geschrieben wurden. Die Daten können somit zwar gelesen, aber nicht aktualisiert oder gelöscht werden. Das heißt, dass Ransomware die auf dem unveränderlichen Speichervolumen gespeicherten Daten nicht verschlüsseln kann.Außerdem wird verhindert, dass andere Arten bösartiger Angriffe wie Viren und Hacker Ressourcen verändern. Wenn also Daten auf unveränderlichen Speicher kopiert werden, bevor Ransomware Produktionssysteme angreift und verschlüsselt, geht der Zugriff auf die wichtigsten digitalen Ressourcen und Backups nicht verloren.

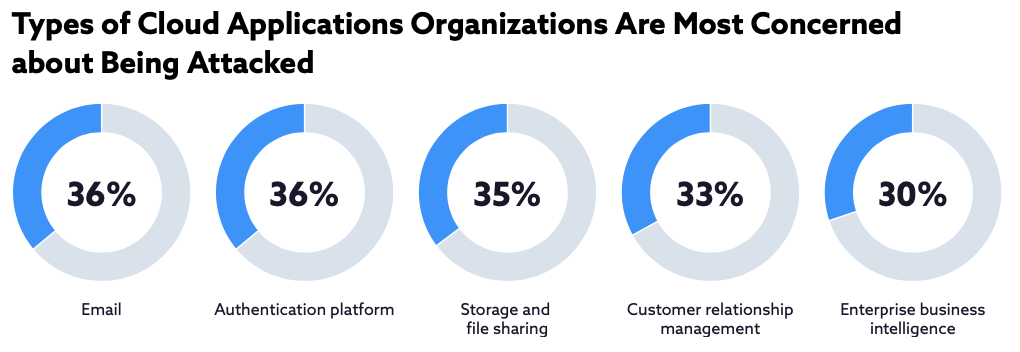

Die Cloud im Visier

Für das Jahr 2023 prognostizieren Branchenkenner einen großen Cloud-Ransomware-Angriff. Die meisten der bisherigen Fälle von Cloud-Angriffen haben gezeigt, dass Bedrohungsakteure nach den niedrig hängenden Früchten greifen. Unternehmen vernachlässigen oft grundlegende Sicherheitskontrollen und nutzen nicht die von den großen Cloud-Anbietern angebotenen Sicherheitsfunktionen oder zusätzliche erweiterte Cloud-Sicherheitstools. Bedrohungsakteure wissen zwar um diese Lücken, haben sich aber bisher meist dazu entschieden, diese Sicherheitsprobleme nicht für Ransomware und Erpressung auszunutzen, da es immer noch einige Komplexitäten in Cloud-Umgebungen gibt, die erst noch durchschaut werden müssen.

Unternehmen müssen wachsam bleiben, um sich auf potenzielle Cloud- und Webangriffe vorzubereiten und sich dagegen zu ihren. Angreifer zielen oft auf persönliche oder vertrauliche Informationen ab, die für finanzielle Gewinne verwendet werden können. Die Folgen für Unternehmen können schwerwiegend sein: Verlust von geistigem Eigentum, Rufschädigung, gesetzliche Haftung sowie Bußgelder sind nur einige der möglichen Konsequenzen. Datenverlust ist deshalb die größte Sorge für Unternehmen.

Zusammenfassung: Was noch von Erpressergruppen im Jahr 2023 zu erwarten ist

Die wichtigste Erkenntnis über die Bedrohungslandschaft ist nicht, wo sie derzeit steht, sondern wohin sie sich entwickelt:

- Das Involvement der Regierung ist der Schlüssel zur Zerschlagung der Aktivitäten von Erpressergruppen.Verbote von Zahlungen an bestimmte Gruppen und Länder haben die Landschaft des Ransomware- und Erpressungsgeschäfts verändert. In einigen Fällen hat die Besorgnis über Sanktionen mehr Organisationen dazu veranlasst, Zahlungen an Erpressergruppen zu verweigern, was zu Umsatzeinbußen geführt hat und dazu, dass Partner bekannte Gruppen verlassen haben und stattdessen mit nicht sanktionierten Gruppen zusammenarbeiten.

- Bedrohungsakteure werden neue Methoden für den Erstzugang finden.Experten beobachten, dass Bedrohungsakteure auf andere Methoden des Erstzugriffs zurückgreifen, z.B. SEO-Poisoning (insbesondere ergänzt durch Malvertising), Callback-Phishing und gefälschte Software-Installationen und/oder -Updates. Der Grund dafür ist die Effektivität der Einführung von Social-Engineering-Elementen sowie die Notwendigkeit, von anderen Methoden, die inzwischen häufig aufgedeckt werden, abzuweichen.

- Bedrohungsakteure werden zusätzliche Erpressungsmethoden ausbauen.

Neue Daten zeigen bereits eine Zunahme von Datendiebstahl und Belästigung in Verbindung mit Verschlüsselung. Es wird davon ausgegangen, dass sich dieser Trend fortsetzen wird, da die Bedrohungsakteure auf die geringeren Erfolgsquoten reagieren, indem sie versuchen, den Druck zur Zahlung zu erhöhen. - Erpressung ohne zusätzliche Verschlüsselung wird zunehmen.

Da Bedrohungsakteure Erpressungsmethodn erfolgreich zu Ransomware hinzugefügt haben, sind einige Gruppen zu dem Schluss gekommen, dass Erpressung auch allein wirksam sein kann. Durch den Verzicht auf den Verschlüsselungsschritt können Bedrohungsakteure die technische Komplexität eines Angriffs reduzieren. - Politisch motivierte Ransomware-Vorfälle werden zunehmen.

Ransomware und Erpressung werden ganz offensichtlich aus finanziellen Gründen durchgeführt. Doch in manchen Fällen können diese Aktivitäten auch mit politischen Motiven verbunden sein. Gruppen können Ransomware einsetzen, um andere politisch motivierte Aktivitäten zu finanzieren, um den politischen Prozess zu stören, kritische Infrastrukturen zu destabilisieren, Angst und Wut auf Regierungen zu schüren und Zwietracht zu säen. - Insider-Bedrohungen werden zu Erpressungsversuchen führen.

Allein im Jahr 2023 gab es mehr als 100.000 Entlassungen bei mehr als 300 Technologieunternehmen. Insider-Bedrohungen können besonders gefährlich sein, da gehörnte Mitarbeiter mit größerer Wahrscheinlichkeit wissen, wo die Kronjuwelen des Unternehmens aufbewahrt werden. Ein Insider kann seine Identität verschleiern, indem er Zugangsdaten und andere Informationen an cyberkriminelle Gruppen verkauft, was die Tat potenziell noch verlockender macht. - Die Angreifer infizieren Lieferketten und Quellcode der Opfer, bevor sie letztendlich Ransomware einsetzen, um von der Infektion der Lieferkette abzulenken.

Je mehr Unternehmen lernen, wie sie mit Ransomware umzugehen haben, desto mehr behandeln sie eine Ransomware-Infektion als Routine. Bedrohungsakteure werden dies ausnutzen, indem sie Ransomware einsetzen, um von den eigentlichen Zielen ihrer Angriffe abzulenken. Im Extremfall könnte dies Bedrohungsakteuren ermöglichen, unter dem Radar zu fliegen, während sie Angriffe orchestrieren, die eine große Anzahl von Unternehmen weltweit betreffen könnten.

Über die Studie

Palo Alto Networks ist der weltweit führende Anbieter von Cybersicherheitslösungen. Palo Alto Networks Unit 42 vereint weltbekannte Bedrohungsforscher, Spitzenreaktionskräfte und erfahrene Sicherheitsberater, um eine erkenntnisorientierte, reaktionsbereite Organisation zu schaffen, die Unternehmen bei der proaktiven Bewältigung von Cyberrisiken unterstützen möchte.

Bei der Erstellung dieses Berichts wurden die Ergebnisse einer Auswahl von ca. 1.000 Vorfällen überprüft, die Unit 42 zwischen Mai 2021 und Oktober 2022 abgeschlossen hat. Es wurde eine kleinere Teilmenge (etwa 100 Fälle) untersucht, um Erkenntnisse über Ransomware und Erpressungsverhandlungen zu gewinnen. Die Mehrzahl der Fälle war in den USA angesiedelt, doch die Angreifer waren weltweit aktiv und hatten es auf Unternehmen, Organisationen und IT-Infrastrukturen weltweit abgesehen.

Mehr zum Thema Immutable Storage und wie Sie Ihre Backups schützen können finden Sie in unserem White Paper.Weiteres zu Herausforderungen für die Cloud- und Websicherheit lesen Sie in unserm Blog.

Quelle:

Ransomware and Extortion Report 2023. (paloalto & Unit 42. 2023)

https://stonefly.com/blog/why-air-gapped-backups-and-immutability-are-necessary

https://www.swisscybersecurity.net/cybersecurity/2023-03-27/ransomware-akteure-nehmen-die-cloud-ins-visier