Das zweite Quartal im Jahr 2021 war sehr ereignisreich. Zwar beherrschten hauptsächlich prominente Angriffe die Schlagzeilen, die Mehrheit der Attacken bildeten jedoch jene, von denen der Großteil der Bevölkerung überhaupt nichts mitbekommen hat. In einer kürzlich durchgeführten Umfrage unter 130 Krankenhäusern und Organisationen des Gesundheitswesens, gab fast die Hälfte von ihnen an, dass sie ihre Netzwerke in der ersten Hälfte des Jahres 2021 aufgrund von Ransomware abschalten mussten.

Wenn Sie Berührungspunkte mit der IT-Infrastruktur und/oder den Daten Ihres Unternehmens haben, verfolgen Sie sicher sämtliche Nachrichten zum Thema Ransomware. Um Ihnen einen Überblick zu verschaffen, haben wir die fünf entscheidenden Erkenntnisse für Sie zusammengefasst.

1. Lösegeldforderungen erreichen neue Höchststände

Die Hackergruppe REvil hat bei einem Angriff auf Kaseya, von dem 1.500 Unternehmen betroffen waren, welche die Softwareprodukte des Unternehmens nutzen, 70 Millionen Dollar in Kryptowährung gefordert.

Während die höchsten Forderungen astronomische Sphären erreichen, steigen laut dem Cybersecurity- und Cyberversicherungsunternehmen Coalition auch die durchschnittlichen Forderungen. In ihrem 2021 Cyber Insurance Claims Report aus Quartal 1 stellte Coalition fest, dass die durchschnittliche Lösegeldforderung gegenüber ihren Versicherungsnehmern in der ersten Hälfte des Jahres 2021 auf 1,2 Millionen Dollar pro Schadensfall gestiegen ist, im Vergleich zu noch “nur” 450.000 Dollar in der ersten Hälfte des Jahres 2020.

2. Angaben zu Lösegeldzahlungen schienen zu schwanken

In ihrem Ransomware Threat Report 2021 verzeichnete die Cybersecurity-Firma Palo Alto Networks einen 82-prozentigen Anstieg der durchschnittlichen Lösegeldzahlungen im ersten Halbjahr 2021 auf einen Rekordwert von 570.000 US-Dollar. Das Cybersicherheitsunternehmen Coveware, das die Zahlungen vierteljährlich verfolgt, meldete dagegen eine niedrigere Zahl: Im zweiten Quartal 2021 lagen die durchschnittlichen Zahlungen bei 136.576 US-Dollar, nachdem sie im vierten Quartal 2020 einen Höchststand von 233.817 US-Dollar erreicht hatten. Die verschiedenen Quellen zeigen unterschiedliche Trends, da die Verfolgung von Zahlungen eine schwierige Angelegenheit ist.

Unternehmen sind nicht verpflichtet, Vorfälle zu melden - geschweige denn geforderte Lösegelder oder geleistete Zahlungen. Organisationen, die einzelne Zahlungen verfolgen, werden daher durch die Kreise die sie bedienen und Daten die sie sammeln können sehr eingeschränkt.

Einen anderen Ansatz verfolgte Chainalysis, eine Blockchain-Datenplattform, die Zahlungen an Blockchain-Adressen im Zusammenhang mit Ransomware-Angriffen verfolgt. Chainalysis zeigte, dass der von Ransomware-Opfern gezahlte Gesamtbetrag im Jahr 2020 um 311 % auf fast 350 Millionen US-Dollar in Kryptowährung anstieg. Im Mai 2021 veröffentlichten sie ein Update, demzufolge sie neue Adressen identifiziert hatten, die die Zahl auf über 406 Millionen Dollar ansteigen ließen. Es wird prognostiziert, dass diese Zahl noch weiter steigen wird.

Aufgrund dieser Datenlage ist sicher: Ransomware breitet sich weiter aus, da sie nach wie vor sehr profitabel für die Angreifer ist.

3. Doppelte Erpressungstaktiken nehmen zu

Cyberkriminelle verschlüsseln nicht nur Dateien, sondern stehlen diese auch. Im Vordergrund steht hierbei die Drohung an die betroffenen Firmen und Organisationen, die Daten weiterzugeben, sofern die Unternehmen das Lösegeld nicht zahlen wollen oder können. Dieser Trend ist besonders besorgniserregend für Organisationen des öffentlichen Sektors und Unternehmen, die sensible Daten verwalten, wie zum Beispiel das Washington, D.C. Metropolitan Police Department, das im Mai 2021 Opfer eines Angriffs der Babuk-Gruppe wurde, bei dem sensible Dokumente - darunter Disziplinarakten von Mitarbeitern und Sicherheitsberichte des FBI und der CIA - an die Öffentlichkeit gelangten.

Doppelte Erpressung ist nicht neu. Die Ransomware-Gruppe Maze führte den ersten Erpressungsangriff schon im Jahr 2019 durch. Inzwischen wird die Taktik aber immer häufiger angewandt. In seinem Threat-Report stellte Palo Alto Networks fest, dass derzeit mindestens 16 Ransomware-Varianten den Ansatz der doppelten Erpressung verwenden. Auch wird erwartet, dass weitere Ransomware-Angreifer diese Taktik übernehmen werden.

4. Ransomware-Syndikate sind instabil

Die meisten Ransomware-Syndikate fliegen lieber unter dem Radar. Ein Beispiel hier ist die DarkSide-Gruppe, welche für den Colonial Pipeline-Angriff verantwortlich war, die sich Berichten zufolge aufgrund der erhöhten Aufmerksamkeit aufgelöst haben sollen.

Das Ransomware-Netzwerk ist jedoch vielschichtig, und so ist es Berichten zufolge wahrscheinlich, dass die Hintermänner der Bande möglicherweise einfach zu einer neuen Verbindung gewechselt haben. Bei der neuen Gruppe handelt es sich um LockBit, die angeblich für den gemeldeten Angriff auf Accenture verantwortlich ist. Wie bei einem Spiel, bei dem es um viel Geld geht, wandeln sich die Ransomware-Marken und -Gruppen ständig, um zu vermeiden, dass die Behörden ihre Taktiken durchschauen.

5. Kleine und mittlere Unternehmen sind weiterhin die Hauptangriffsziele und das Gesundheitswesen ist doppelt so stark betroffen

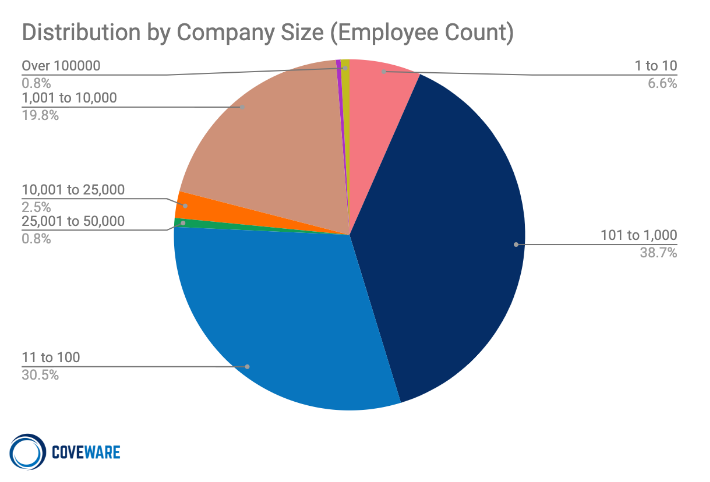

Coalition berichtet, dass Angriffe auf Unternehmen mit weniger als 250 Mitarbeitern im Vergleich zum Vorjahr um 57 % zugenommen haben. Außerdem zielten laut Coveware über 75 % der Angriffe im zweiten Quartal 2021 auf Unternehmen mit weniger als 1.000 Mitarbeitern ab.

Quelle: Coveware: Q2 Ransom Payment Amounts Decline as Ransomware becomes a National Security Priority

Weil Unternehmen dieser Größe sehr anfällig sind, sind sie ein gefundenes Fressen von und beliebtes Ziel bei Cyberkriminellen. Die Vermutung liegt nahe, dass kleine und mittlere Unternehmen (KMUs) mit knappen IT-Budgets wahrscheinlich weniger Ressourcen haben, um sich selbst zu schützen. Im Fall eines Angriffs würden sie die Zahlung eines Lösegeldes eher in Kauf nehmen als lange Ausfallzeiten, die es bräuchte, um sich von einem Angriff zu erholen.

Während die Krankenhäuser mit der weltweiten COVID-19-Pandemie zu kämpfen hatten, wurden sie auch in alarmierendem Ausmaß Ziel von Verstößen gegen die Cybersicherheit. Wie bereits erwähnt, gab fast die Hälfte der 130 in einer neuen Studie befragten Krankenhäuser an, dass sie ihre Netzwerke in der ersten Hälfte des Jahres 2021 aufgrund von Ransomware abschalten mussten. Einige taten dies als Vorsichtsmaßnahme, während andere aufgrund des Schweregrads der Ransomware-Infektion dazu gezwungen waren. Mittelgroße Krankenhäuser mit weniger als 1.000 Betten hatten längere Ausfallzeiten und höhere Verluste zu verzeichnen als größere Einrichtungen.

Im Durchschnitt waren fast 10 Stunden Ausfallzeit bei Kosten von 45.700 US-Dollar pro Stunde zu verzeichnen. Es ist ein Fehler, sich mit der Hoffnung, dass auf Angriffe auf Organisationen, die dem öffentlichen Wohl dienen verzichtet wird, auf den guten Willen der Cyberkriminellen zu verlassen.

Die gute Nachricht

Die gute Nachricht: Die erhöhte Aufmerksamkeit bedeutet, dass Ransomware-Gruppen stärker unter die Lupe genommen werden und mehr Unternehmen sich der Tatsache einer sehr realen Cyber-Bedrohung bewusst werden. Die ständigen Schlagzeilen und veröffentlichen Zahlen machen es zudem noch einfacher für Unternehmen, eine Investition in Ransomware-Schutzmaßnahmen zu rechtfertigen und diese Schutzmaßnahmen in ihre Cloud-Infrastruktur einzubauen. Ransomware-Sicherheit sollte im Jahr 2021 die absolute Priorität eines jeden IT-Teams sein.

Ausführliche Informationen zum Kaseya-Fall finden Sie hier. Andere öffentlichkeitswirksame Fälle von Cyber-Attacken finden Sie hier. Generelle Informationen zum Thema Ransomware finden Sie auf unserer Themenseite. Wie Sie Ihr Unternehmen am besten vor Ransomware schützen können erfahren Sie hier.

Quellen:

https://www.backblaze.com/blog/ransomware-takeaways-q2-2021/

https://www.coveware.com/blog/2021/7/23/q2-ransom-payment-amounts-decline-as-ransomware-becomes-a-national-security-priority