IT-Sicherheit in Deutschland: Allgemeine Bedrohungslage

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) überwacht kontinuierlich die IT-Sicherheitslage in Deutschland, mit Schwerpunkt auf der Erkennung und Abwehr von Cyberangriffen sowie präventiven Maßnahmen. Dabei kooperiert das BSI eng mit Polizeibehörden. Angesichts wachsender Schäden durch Cyberbedrohungen in Wirtschaft, Verwaltung und Gesellschaft hat das BSI im Januar 2024 die Initiative Cybernation Deutschland gestartet. Diese zielt auf die Stärkung der Cyberresilienz, die Sensibilisierung für Cybersicherheit, pragmatische Sicherheitslösungen und die Förderung des Marktes für Cybersicherheitsprodukte in Deutschland ab.

Die IT-Sicherheitslage im Jahr 2024 in Deutschland war angespannt. Cyberkriminelle differenzierten sich zunehmend arbeitsteilig in Ransomware-Betreiber, nutzten Zero-Day-Schwachstellen und setzten verstärkt auf Datenexfiltration, um Lösegelder zu erpressen, häufig ohne den Einsatz von Ransomware. Opfer waren vor allem KMUs, IT-Dienstleister und Kommunen. Cyberspionage und -sabotage konzentrierte sich auf einfache Angriffe auf Perimetersysteme, während DDoS-Angriffe von Hacktivisten zur gesellschaftlichen Verunsicherung über soziale Medien übertrieben dargestellt wurden. Trotz steigender Bedrohungen wuchs auch die Resilienz durch erfolgreiche internationale Strafverfolgungsmaßnahmen. Dennoch erfordert die zunehmende Digitalisierung breites Handeln zur Reduzierung der stetig wachsenden Angriffsflächen in allen Bereichen.

Schadprogramme

Schadprogramme, auch als Malware bekannt, sind Computerprogramme, die schädliche Aktionen ausführen. Sie gelangen häufig durch infizierte E-Mail-Anhänge, manipulative Links oder über kompromittierte Webseiten und legitime Software in Systeme. Solche Programme nutzen meist Schwachstellen in Software oder Hardware aus, um sich zu installieren.

Neue Schadprogramme

Eine Schadprogramm-Variante entsteht, wenn ein Angreifer ein bestehendes Programm modifiziert, wodurch ein neuer, einzigartiger Hashwert entsteht. Während bekannte Varianten durch vorhandene Sicherheitslösungen erkannt werden können, sind neue Varianten unmittelbar nach ihrem Auftreten schwerer zu identifizieren und damit besonders gefährlich.

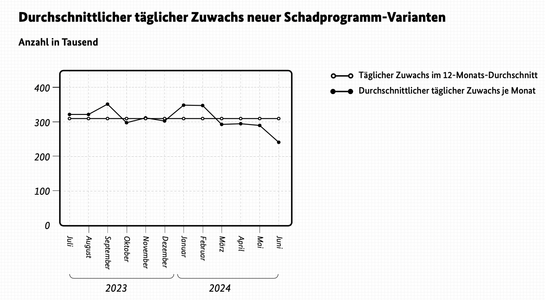

Im aktuellen Berichtszeitraum wurden täglich durchschnittlich 309.000 neue Schadprogramm-Varianten registriert, was einem Anstieg von 26% im Vergleich zu 250.000 Varianten pro Tag im vorherigen Zeitraum entspricht. Besonders stark wuchsen Varianten, die Schwachstellen in 64-Bit-Windows-Systemen ausnutzen (+256%), sowie solche, die auf Android abzielen (+48%). Nachdem das Flubot-Botnetz 2022 abgeschaltet wurde und die Anzahl neuer Android-Schadprogramme zunächst sank, deutet der erneute Anstieg auf den Aufbau neuer Android-Angriffsstrukturen hin, die jedoch noch nicht das Niveau vor dem Takedown erreicht haben.

Effektive Schutzmaßnahmen umfassen regelmäßige Sicherheitsupdates und den Einsatz von Antivirensoftware, die Schadprogramme erkennen, blockieren und entfernen kann. Einige Angriffe hinterlassen jedoch tiefgreifende Veränderungen im System, die sich nicht leicht rückgängig machen lassen, was die Bedeutung präventiver Sicherheitsmaßnahmen weiter unterstreicht.

Botnetze

Ein Botnetz ist ein Netzwerk aus mehreren mit Schadsoftware infizierten Geräten, den sogenannten Bots, die von einem oder mehreren zentralen Steuerungssystemen (Command-and-Control-Server, C2-Server) kontrolliert werden. Neben klassischen Computern können auch internetfähige Geräte wie Smartphones, Tablets, Router oder IoT-Geräte wie Fernseher, Webcams oder Set-Top-Boxen in ein Botnetz integriert werden.

Die Infektion erfolgt entweder durch eingeschleusten Schadcode in scheinbar legitimen Programmen, die Nutzer unwissentlich installieren, oder durch das automatisierte Ausnutzen von Schwachstellen in den Betriebssystemen der Geräte, ohne Zutun der Besitzer.

Moderne Botnetze sind modular aufgebaut, sodass Angreifer die Funktionen flexibel anpassen und je nach Bedarf nachladen können. Infizierte Geräte werden multifunktional genutzt, etwa für Identitätsdiebstahl, Datenverschlüsselung, Cryptomining oder Angriffe auf Dritte, wie DDoS-Attacken oder Spamversand.

Im Berichtszeitraum wurden Botnetze vor allem für den Diebstahl persönlicher Daten, den Missbrauch von Onlinebanking-Zugängen und die Verbreitung weiterer Schadprogramme eingesetzt. Besonders im Fokus der Angreifer standen mobile Geräte mit Android-Betriebssystemen: Sechs der zehn aktivsten Botnetze in Deutschland richteten sich gegen Android-Geräte und verursachten 71,4% der Infektionen.

Smartphones sind für Angreifer attraktive Ziele, da sie eine Vielzahl sensibler Funktionen vereinen, wie Onlinebanking, Bezahlung, soziale Netzwerke oder die Steuerung von Smart-Home-Geräten. Botnetze wie ArrkiiSDK, das mit 20,5% der Unique IPs das größte im Sinkholing beobachtete Botnetz in Deutschland war, ermöglichen es Angreifern, Benutzer zu verfolgen, Werbebetrug zu begehen oder zusätzliche Anwendungen still zu installieren. So können beispielsweise Spyware oder Zugangsdaten ausgelesen und an kriminelle Gruppen weiterverkauft werden.

Auch Windows-Systeme waren betroffen, wie das Botnetz Socks5Systemz zeigt. Es infiziert Rechner, um sie in Proxys zu verwandeln, die fremden Internetverkehr weiterleiten und so die Identität des eigentlichen Absenders verschleiern. Solche Systeme werden für die Verbreitung von Schadprogrammen, die Umgehung regionaler Beschränkungen und besonders für Cyberspionageangriffe genutzt.

Das BSI verwendet sogenannte Sinkholes, um infizierte Systeme zu erfassen. Diese Server übernehmen die Kommunikation der Bots und protokollieren sie. Im Berichtszeitraum wurden täglich durchschnittlich 20.650 infizierte Systeme erfasst und an deutsche Provider gemeldet, die die betroffenen Kunden informieren.

Die tatsächliche Zahl infizierter Systeme liegt vermutlich deutlich höher als die durch Sinkholing erfassten Daten, da Mehrfachinfektionen häufig vorkommen und viele Botnetze Maßnahmen gegen Sinkholing nutzen, wie feste IP-Adressen, getunnelte DNS-Verbindungen oder Blockchain-Techniken. Die Professionalisierung der Angreifer hat in den letzten Jahren zugenommen, was die Bedrohung durch Botnetze weiter verschärft.

Zudem wächst die Angriffsfläche durch die steigende Zahl internetfähiger Geräte, insbesondere günstiger IoT-Geräte, die oft nur kurze Supportzyklen haben und gravierende Schwachstellen nicht schließen. Solche Geräte können leicht von Angreifern entdeckt und kompromittiert werden, selbst mit begrenzten Ressourcen. Dies erleichtert es, eigene Botnetze aufzubauen und zu betreiben.

Ransomware Gruppen

Ransomware bezeichnet Schadprogramme, die den Zugriff auf ein System blockieren oder Daten verschlüsseln und erst nach Zahlung eines Lösegelds wieder freigeben. Frühe Formen sperrten lediglich den Bildschirm, während moderne Ransomware vor allem relevante Daten wie Dokumente, Datenbanken oder Backups verschlüsselt. Die Angreifer erpressen die Opfer, indem sie die Verfügbarkeit und Vertraulichkeit der Daten und Systeme kontrollieren und deren Wiederherstellung von der Zahlung eines Lösegelds abhängig machen.

Es gibt jedoch keine Garantie, dass nach einer Zahlung die Daten entschlüsselt oder gestohlene Daten gelöscht werden. Bereitgestellte Entschlüsselungstools können fehlerhaft sein, und einmal abgeflossene Daten gelten als kompromittiert. Das BSI rät daher grundsätzlich von der Zahlung ab. Ziel von Ransomware-Angriffen können Unternehmen jeder Größe, Behörden, kritische Infrastrukturen (KRITIS), Bildungseinrichtungen, Krankenhäuser und sogar Privatpersonen sein. In seltenen Fällen betreffen Angriffe auch Verbraucher direkt.

Ransomware wird überwiegend von Kriminellen aus finanziellen Motiven eingesetzt, aber auch APT-Gruppen können sie verwenden, um andere Angriffe zu tarnen oder abzulenken. In manchen Fällen dient sie zur Sabotage, wobei Daten so verschlüsselt werden, dass sie technisch nicht wiederhergestellt werden können – ähnlich wie bei Wiper-Schadprogrammen, die Daten löschen.

Cyberkriminelle Schattenwirtschaft

Cybercrime-as-a-Service (CCaaS) beschreibt die kriminelle Schattenwirtschaft, die Cyberangriffe durch spezialisierte Dienstleistungen unterstützt. Von Schadprogrammen bis hin zu Unterstützung bei Erpressung oder Geldwäsche: CCaaS macht Angriffsressourcen für viele Kriminelle verfügbar und fördert die Verbreitung neuer Methoden. Im aktuellen Berichtszeitraum waren sogenannte EDR-Killer und die Nutzung von Zero-Day-Schwachstellen durch Ransomware-Gruppen besonders relevant.

EDR-Killer sind Tools, die darauf abzielen, auf kompromittierten Systemen installierte Endpoint Detection and Response (EDR)-Software zu deaktivieren oder zu entfernen. EDR-Programme überwachen Systeme dauerhaft, um mit Signaturen und Verhaltensanalysen verdächtige Aktivitäten zu erkennen. Angreifer entwickeln gezielt Methoden, um solche Schutzmechanismen zu umgehen und unentdeckt zu bleiben.

Angreifer nutzen zunehmend verwundbare Treiber von Antiviren- und EDR-Software aus, um ihre Aktivitäten zu verstecken. Diese Technik, bekannt als Bring Your Own Vulnerable Driver (BYOVD), ermöglicht es, konkurrierende Software zu deinstallieren, um die Erkennung von Angriffen zu vermeiden. Im Berichtszeitraum wurden mehrere EDR-Killer als Malware-as-a-Service (MaaS) angeboten, was auf die zunehmende Nutzung von EDR-Software zur Angriffserkennung hinweist.

Zudem beobachtete das BSI die Ausnutzung von Zero-Day-Schwachstellen durch Ransomware-Gruppen. Besonders die Angreifer hinter Clop nutzten gezielt Schwachstellen in File-Sharing-Servern für groß angelegte Angriffe. Diese Schwachstellen wurden ausgenutzt, bevor die betroffenen Server bereinigt werden konnten, um möglichst viele Daten zu stehlen. Da Ransomware-Gruppen über erhebliche finanzielle Mittel verfügen, können sie auch Dienstleister beauftragen oder Exploits kaufen, um Zero-Day-Schwachstellen auszunutzen.

Für Deutschland relevante Ransomware Gruppen

Das BSI beobachtet mehr als 100 cyberkriminelle Gruppen, die in Deutschland aktiv sind. Die fünf aktivsten Gruppen sind dabei für etwa die Hälfte der mutmaßlichen Opfer verantwortlich, die auf den Leak-Seiten der Angreifer genannt werden.

Die Ransomware-Gruppe hinter LockBit, einem Ransomware-as-a-Service (RaaS), war im Berichtszeitraum sowohl in Deutschland als auch weltweit am aktivsten. Strafverfolger berichteten von mehr als 2.500 Ransomware-Opfern dieser Gruppe weltweit in den vergangenen Jahren. Allein in Deutschland veröffentlichte LockBit 40 mutmaßliche Opfer auf ihrer Leak-Seite, weltweit waren es 944. Auch nach einem Takedown im Februar 2024 blieb die Gruppe aktiv, jedoch mit deutlich geringerem Aktivitätsniveau.

Ebenfalls dominant war die Gruppe hinter Black Basta, die seit 2022 bekannt ist und wiederholt Schwachstellen ausnutzt, die teils schon seit Jahren bekannt sind. Im Berichtszeitraum nannte die Gruppe 21 mutmaßliche Opfer aus Deutschland auf ihrer Leak-Seite.

Die Gruppe hinter 8Base, einer weiteren Ransomware-as-a-Service, hat ihren Fokus bisher auf Nord- und Südamerika gelegt, ist jedoch seit Mitte 2023 auch in Deutschland aktiv und gehört zu den Top 5 der RaaS-Gruppen. 8Base griff Opfer aus verschiedenen Branchen an und veröffentlichte mindestens 15 mutmaßliche Leak-Opfer aus Deutschland auf ihrer Seite. Die Angreifer setzten häufig auf Zugangsdaten von Access Brokern für die Erstinfektion.

Auch die Ransomware-Gruppe hinter Play, die 2023 gegen deutsche Organisationen aktiv war, veröffentlichte 13 mutmaßliche Opfer auf ihrer Leak-Seite. Diese Gruppe nutzte oft Schwachstellen in exponierten Services wie VPNs und Mail-Servern für die Erstinfektion, kaufte jedoch auch Zugänge von Access Brokern.

Access Broker, die Zugangsdaten legitimer Accounts verkaufen, gewinnen zunehmend an Bedeutung. So kaufte auch die Gruppe hinter Cloak kompromittierte Zugangsdaten, um Netzwerke initial zu infizieren.

APT-Gruppen

Im aktuellen Berichtszeitraum waren 22 verschiedene APT-Gruppen in Deutschland aktiv. APT-Angriffe (Advanced Persistent Threats) sind in der Regel langfristig und gezielt auf ausgewählte, wichtige Ziele ausgerichtet. Im Gegensatz zu massenhaft verteilten Schadprogrammen, wie bei Ransomware-Gruppen, dienen APT-Angriffe meist nicht der finanziellen Bereicherung, sondern der Informationsbeschaffung oder Sabotage. Die Angriffe der APT-Gruppen konzentrierten sich insbesondere auf Behörden und Unternehmen in den Bereichen Auswärtige Angelegenheiten, Verteidigung sowie öffentliche Sicherheit und Ordnung. Darüber hinaus gab es mehrere Entwicklungen, die die Bedrohung durch APT-Gruppen beeinflussten.

Cyberaktivitäten im Rahmen geopolitischer Spannungen und Konflikte

Im aktuellen Berichtszeitraum wurde deutlich, dass geopolitische Konflikte oft mit verschiedenen Cyberaktivitäten wie Desinformation, Hacktivismus, Spionage und Sabotage einhergehen. Dies war sowohl im russischen Angriffskrieg gegen die Ukraine als auch nach dem Terrorangriff der Hamas auf Israel im Oktober 2023 der Fall. Die meisten dieser Cyberaktivitäten waren regional begrenzt, obwohl Kollateralschäden bei Drittstaaten nicht ausgeschlossen werden können, besonders wenn technische oder organisatorische Verbindungen zu den Konfliktparteien bestehen.

Die beobachteten Cybersabotage-Angriffe waren größtenteils technisch einfach, wobei eher einfache Wiper-Programme in Büronetzen eingesetzt wurden, anstatt komplexer Angriffe auf kritische Infrastrukturen. Geopolitische Spannungen führten bisher nicht zu einem vermehrten Einsatz fortschrittlicher Cybersabotagemethoden, jedoch ist dies nicht ausgeschlossen, insbesondere in zukünftigen Konflikten.

Im aktuellen Berichtszeitraum wurden einfache Sabotageangriffe beobachtet, die meist geringe und kurzfristige Schäden anrichteten. Diese Angriffe wurden oft von Desinformation und Propaganda begleitet, um den Schaden übertrieben darzustellen, was auch bei hacktivistischen DDoS-Angriffen der Fall war. Diese Angriffe erzeugen in der Regel nur kurzfristige Störungen und verursachen wenig nachhaltige Schäden, werden jedoch in sozialen Netzwerken als bedeutend und weitreichend dargestellt, um ihre Wirkung zu maximieren und Unsicherheit in der Öffentlichkeit zu erzeugen. In geopolitischen Spannungszeiten wird die Vorfallsbewältigung daher auch zur Öffentlichkeitsarbeit, um die Angriffe fachlich korrekt einzuordnen.

Ein Beispiel für den Einsatz von Cybermitteln in einem Konflikt war der Gaza-Konflikt, bei dem Israelische Streitkräfte Server der Hamas sicherstellten und Hinweise auf die Kompromittierung von Überwachungskameras und Smartphones fanden. Diese Spionageaktivitäten könnten den Überfall unterstützt haben, jedoch gab es keine Hinweise auf Cyber-Sabotage. Im Gegensatz dazu gab es zu Beginn der russischen Invasion in der Ukraine 2022 Cyber-Sabotageangriffe auf militärische Kommunikationssysteme. Ein weiterer Unterschied ist, dass im Gaza-Konflikt mehr Hacktivismus-Gruppen zu Angriffen auf israelische Ziele beitrugen als im Ukraine-Konflikt.

Im Berichtszeitraum wurden Vorfälle beobachtet, bei denen sich Hacktivisten oder strategisch motivierte Akteure als solche ausgaben und Angriffe auf industrielle Steuerungssysteme (ICS) durchführten. Ein Beispiel dafür war die Gruppe CyberAv3ngers, die auf Systeme von Unitronics zugriff, die in der Wasseraufbereitung in den USA genutzt werden. Die Angriffe nutzten einfache technische Schwächen wie schwache Passwörter und unzureichende Sicherheitsvorkehrungen.

Das BSI äußert Besorgnis darüber, dass strategisch motivierte Akteure sich als Ransomware-Kriminelle ausgeben könnten, um tatsächlich Cybersabotage gegen kritische Infrastrukturen zu verüben. Diese Tarnung könnte es ihnen ermöglichen, ihre Beteiligung abzustreiten und diplomatische oder wirtschaftliche Konsequenzen zu vermeiden.

Des Weiteren wurde berichtet, dass Gruppen wie Volt Typhoon in einem anderen strategischen Kontext "Prepositioning" betrieben haben, indem sie Zugang zu Zielnetzen sammelten, um diese bei einer Eskalation für Cybersabotage zu nutzen. Das BSI stellt jedoch fest, dass diese Aktivitäten sich noch in sehr frühen Phasen befinden und bisher keine umfangreiche Aufklärung oder Backdoors in kritischen Prozesssteuerungsumgebungen beobachtet wurden. Es bleibt unklar, ob diese Aktivitäten regional begrenzt sind.

Informationsoperationen

Der Begriff „Informationsoperationen“ umfasst Desinformation, Propaganda und ähnliche Aktivitäten, die darauf abzielen, die öffentliche Meinung oder die Meinung von Entscheidungsträgern zu beeinflussen. Im Berichtszeitraum zeigt sich, dass die Grenzen zwischen APT (Advanced Persistent Threats) und Informationsoperationen zunehmend verschwimmen. Ein Beispiel sind sogenannte Hack-and-Leak-Kampagnen, bei denen politisch relevante Personen kompromittiert, deren Daten gestohlen und mit einem Narrativ versehen veröffentlicht werden. Obwohl das BSI Organisationen auf solche Bedrohungen im Kontext der Wahlen 2024 sensibilisierte, wurden keine entsprechenden Veröffentlichungen in Deutschland beobachtet.

Darüber hinaus werden die Effekte von Cybersabotage zunehmend durch begleitende Informationsoperationen verstärkt. In sozialen Medien wird versucht, die tatsächlichen Schäden von Angriffen zu übertreiben, um Unsicherheit zu schüren und Behörden oder Regierungen zu diskreditieren. Ein Beispiel hierfür war der Angriff der Hamas auf Israel, bei dem Angreifer ihre relativ einfachen Angriffe als spektakulär darstellten.

Diese Entwicklungen deuten darauf hin, dass Angreifer den Cyberraum nicht nur auf IT-Infrastruktur, sondern auch auf den Informationsraum ausdehnen, in dem Medien und Öffentlichkeit Meinungen bilden. Daher ist eine rein technische Verteidigung unzureichend und muss durch Aufklärung und Sensibilisierung im Informationsraum ergänzt werden.

Technische Trends

Weltweit sind APT-Gruppen aktiv und nutzen eine Vielzahl von Angriffstechniken. Zu den wichtigsten Beobachtungen gehören:

- Verschleierungsnetze: Angreifer nutzen zunehmend kompromittierte Router, IoT-Geräte und VPS-Server, die zu Botnetzen zusammengeschaltet werden. Diese ermöglichen es, den Angriffsverkehr zu verschleiern, wodurch die Detektion erschwert wird.

- EDR-Killer: Angreifer entwickeln immer mehr Techniken, um Endpoint-Detection-and-Response-Systeme (EDR) zu umgehen. Dies erfolgt häufig durch das Ausnutzen von verwundbaren Treibern, die EDR-Produkte deaktivieren, oder durch das Unterdrücken von Benachrichtigungen, die auf Angriffe hinweisen.

- Cloud-Anwendungen: Angreifer passen ihre Techniken an die Nutzung von Cloud-Diensten an. Sie stehlen Zugangsdaten über Phishing oder Information Stealer und setzen Exploits in Webanwendungen oder Serversoftware ein, um in Cloud-Umgebungen einzudringen. Sobald der Zugriff erfolgt ist, nutzen die Angreifer Cloud-spezifische Techniken zur Ausbreitung und Persistenz.

- Zero-Day-Schwachstellen: APT-Gruppen setzen weiterhin Zero-Day-Exploits in Server-Anwendungen und VPN-Produkten ein. Im Gegensatz dazu nutzen kommerzielle Exploit-Broker häufig Zero-Days in Endnutzerprodukten, die sich gegen Einzelpersonen wie Journalisten richten.

Trotz dieser fortgeschrittenen Techniken bleibt Phishing eine gängige Methode, da sie mit geringem Aufwand viele Opfer erreichen kann.

Diplomatische, juristische und politische Maßnahmen

Entwicklungen bei Angreifern und Verteidigern beeinflussen sich gegenseitig, auch auf der strategischen Ebene, die von diplomatischen, juristischen und politischen Maßnahmen geprägt ist. Als Reaktion auf die Nutzung von Verschleierungsbotnetzen aus kompromittierten Routern und IoT-Geräten führten US-Behörden koordinierte Gegenmaßnahmen durch, darunter Takedowns gegen Botnetze von APT28 und Volt Typhoon. Dabei wurden auch kompromittierte Geräte in den USA bearbeitet, um Schadsoftware zu entfernen und erneuten Zugriff zu verhindern. Die technischen Maßnahmen wurden durch Benachrichtigungen an die Gerätebesitzer ergänzt, damit diese die Sicherheitslücken dauerhaft schließen konnten.

Zusätzlich erließen US-Behörden Sanktionen gegen Personen und Unternehmen, die mit APT31 und dem Desinformationsnetzwerk „Doppelgänger-Kampagne“ in Verbindung standen. Auch in der EU und auf nationaler Ebene wurden formale Sanktionen im Rahmen des Attribuierungsprozesses eingeführt, die technische Maßnahmen zur Cybersicherheit mit diplomatischen und juristischen Maßnahmen kombinieren.

Phishing

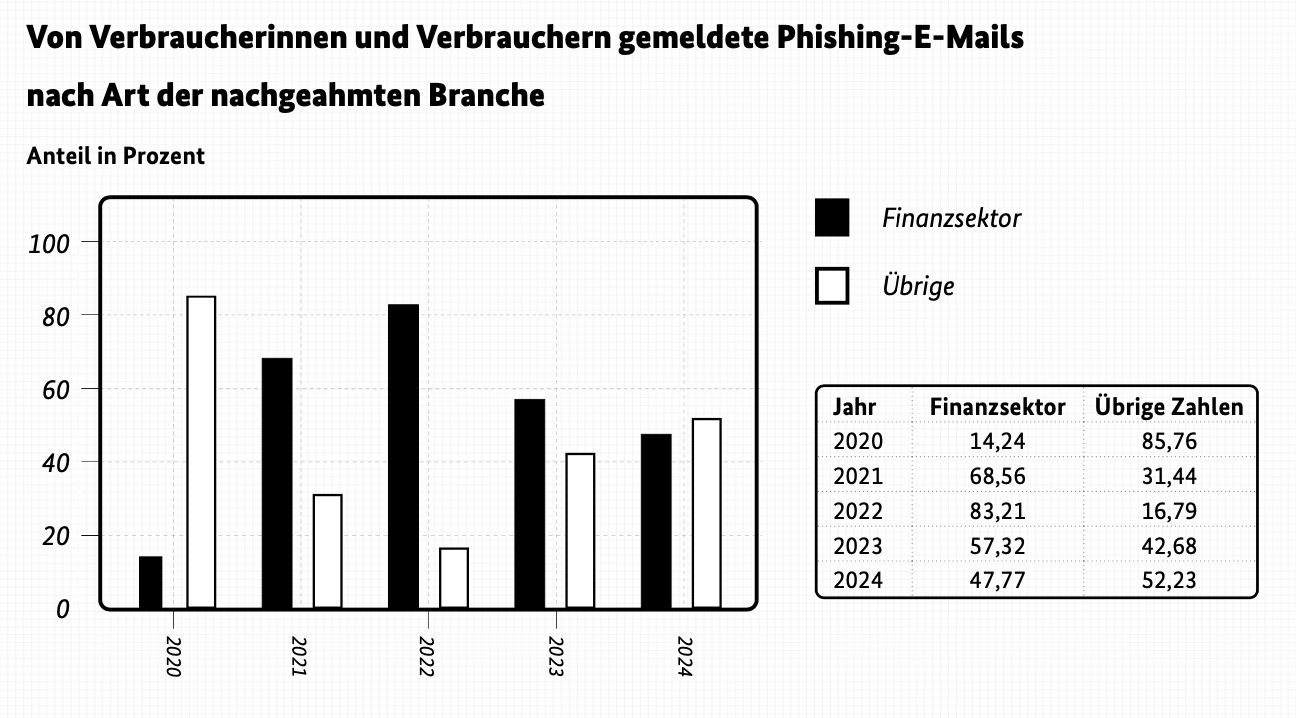

Im aktuellen Berichtszeitraum änderten sich die Phishing-Methoden gegenüber Verbraucherinnen und Verbrauchern. Neben den üblichen Phishing-Kampagnen im Namen von Banken und Finanzinstituten gab es eine Zunahme von Angriffen, die Markennamen von Streamingdiensten missbrauchten. Diese Kampagnen bezogen sich auf Themen wie die Verhinderung von unerlaubtem Accountsharing und Änderungen in den Nutzungsbedingungen oder Preisen. Diese Themen, die in der Gesellschaft und den Medien bekannt waren, trugen zum Erfolg der Phishing-Angriffe bei.

Cyberkriminelle zielen bei Streaming-Accounts vor allem auf sensible Daten wie Zahlungsinformationen und persönliche Details ab, um diese für Aktivitäten wie den Datenhandel über Access Broker zu nutzen. Eine weitere zunehmende Technik im Bereich von Zahlungsdiensten ist der absichtliche Zeitverzug nach einem erfolgreichen Phishing-Angriff, bevor missbräuchliche Transaktionen durchgeführt werden. Der Zeitverzug kann durch den Handel der gestohlenen Daten im Darknet entstehen und wird auch genutzt, um den Zusammenhang zwischen der Datenexfiltration und den späteren Schäden zu verschleiern. Für die betroffenen Verbraucher ist dies besonders gefährlich, da sie den Sicherheitsvorfall nicht sofort bemerken und spätere Schäden schwer mit dem ursprünglichen Vorfall in Verbindung bringen können.

Fazit

Die IT-Sicherheitslage in Deutschland bleibt besorgniserregend und entwickelt sich rasant weiter. Die digitale Angriffsfläche wächst kontinuierlich, und Schwachstellen bieten immer gravierendere Eingriffsmöglichkeiten, die von Angreifern zunehmend schneller und gezielter ausgenutzt werden. Um dem entgegenzuwirken, hat das BSI im Rahmen der "Cybernation Deutschland" Maßnahmen ergriffen, um die Resilienz von Unternehmen, Behörden und Bürgern gegen Cyberangriffe zu erhöhen.

Im Berichtszeitraum gingen Bedrohungen hauptsächlich von APT-Gruppen aus, die Cyberspionage-Angriffe auf Behörden und Unternehmen im Bereich der öffentlichen Sicherheit und Verteidigung durchführten. Auch die Cyberkriminalität hat sich weiter professionalisiert, mit einem Anstieg von Angreifern, die Zero-Day-Schwachstellen und gestohlene Zugangsdaten für Erpressung nutzen.

Die Erhöhung der Resilienz der Cybernation Deutschland ist eine anspruchsvolle Aufgabe, die durch regulatorische Neuerungen wie den Cyber Resilience Act und NIS-2 unterstützt wird. Unternehmen, Institutionen und Aufsichtsbehörden wie das BSI müssen diese Anforderungen umsetzen. Besonders wichtig ist die enge Zusammenarbeit von Staat, Wirtschaft, Wissenschaft und Gesellschaft, um die Cybersicherheit zu stärken.

Die IT-Störungen im Juli 2024 verdeutlichten die Abhängigkeit von funktionierenden IT-Systemen und die Notwendigkeit eines koordinierten Zusammenspiels aller Beteiligten. Prävention wird als entscheidend betrachtet, um zukünftige Krisen zu vermeiden. Durch Kooperation und die Nutzung der Technologiekompetenz in Deutschland werden Lösungen für Cybersicherheitsprodukte und -services geschaffen, um die Digitalisierung sicher und schnell voranzutreiben. Das Motto für die Zukunft lautet daher: „Kooperation gewinnt.“

Quelle: Bundesamt für Sicherheit in der Informationstechnik (BSI). (2024). Lagebericht zur IT-Sicherheitslage in Deutschland 2023/2024. Abgerufen am 11. Dezember 2024 von https://www.bsi.bund.de/DE/Service-Navi/Publikationen/Lagebericht/lagebericht_node.html