Technologie- und Managementexperte treibt Wachstumskurs in den Bereichen Zero Loss Enterprise-Storage und souveräne KI-Systeme voran

Blog.

weiterlesen

Seit den Snowden-Enthüllungen 2013 durchlief der transatlantische Datenschutz mehrere Krisen. Das Safe-Harbor-Abkommen wurde 2015 vom EuGH für ungültig erklärt, weil US-Überwachungsprogramme unverhältnismäßig waren. Das Nachfolgeabkommen Privacy Shield scheiterte 2020 im "Schrems II"-Urteil. Das 2023 eingeführte Data Privacy Framework steht unter Trump II seit Januar 2025 vor dem Kollaps, nachdem drei demokratische Mitglieder des Privacy and Civil Liberties Oversight Board entlassen wurden. Dieses Kontrollgremium ist nun handlungsunfähig. Zudem droht die Aufhebung von Bidens Executive Order 14086, die zentral für das DPF ist. Europäische Unternehmen müssen sich auf erhebliche Unsicherheiten einstellen.

weiterlesen

Die Cybersicherheitslandschaft 2025 wird immer komplexer: Geopolitische Spannungen, intransparente Lieferketten, neue Technologien und steigende regulatorische Anforderungen erschweren das Risikomanagement. Zudem verschärft der Fachkräftemangel die Herausforderungen für Unternehmen und Nationen.

weiterlesen

Die IT-Sicherheitslage in Deutschland ist angespannt, da Cyberkriminalität zunehmend professioneller wird und gezielt auf den Diebstahl sensibler Daten abzielt. Besonders kleine und mittlere Unternehmen sowie öffentliche Einrichtungen sind häufig Ziel von Angriffen. Die Bedrohungen reichen von Cyberspionage über DDoS-Angriffe bis hin zu Manipulationen, die das Vertrauen in demokratische Prozesse untergraben. Angesichts der fortschreitenden Digitalisierung sind umfassende Maßnahmen erforderlich, um die Resilienz zu stärken und die Angriffsfläche zu minimieren. Sicherheitskonzepte für Großveranstaltungen und Wahlen müssen proaktive Strategien zur Abwehr von Cyberbedrohungen beinhalten, um die Integrität und Sicherheit in diesen kritischen Bereichen zu gewährleisten.

weiterlesen

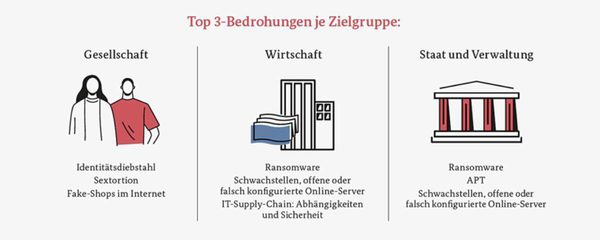

Der aktuelle BSI-Bericht 2024 zeigt eine angespannte Cybersicherheitslage in Deutschland. Die Zahl der Schadprogramme und Cyberangriffe ist deutlich gestiegen, wobei Ransomware-Gruppen und APT-Attacken besonders gefährlich sind. Mobile Geräte und Windows-Systeme waren bevorzugte Ziele von Cyberkriminellen. Der Bericht unterstreicht die wachsende Bedeutung von Cybersicherheit und die Notwendigkeit einer koordinierten Verteidigungsstrategie zwischen Staat, Wirtschaft und Gesellschaft. Wir haben die entscheidenden Informationen für Sie zusammengefasst.

weiterlesen

Air Gap (oder auch Air Gapping) bezieht sich auf die Praxis, ein System oder eine Datenumgebung physisch oder logisch von Netzwerken oder externen Systemen zu isolieren, um eine zusätzliche Sicherheitsebene zu schaffen. Der Begriff leitet sich von der Idee ab, dass es eine "Luftlücke" (Air Gap) zwischen den isolierten Systemen gibt, die potenzielle Angriffspfade unterbricht. Dieses Sicherheitskonzept wird in verschiedenen Kontexten, insbesondere in der Informationstechnologie und Cybersicherheit, angewendet.

weiterlesen

Cold Storage ist eine kostengünstige Methode zur langfristigen Archivierung von selten genutzten Daten auf nicht sofort zugänglichen Speichermedien. Es unterscheidet sich von anderen Speicherarten durch langsamere Zugriffsgeschwindigkeit und geringere Kosten. Unternehmen nutzen Cold Storage, um Daten sicher zu speichern und primäre Speicherressourcen zu entlasten. Durch die Kombination von "heißen", "warmen" und "kalten" Daten ermöglicht Cold Storage eine effiziente Datenverwaltung. Es bietet Vorteile wie Kosteneffizienz, langfristige Datensicherheit und einfache Skalierbarkeit.

weiterlesen

Kriminalität findet heute auch im digitalen Raum statt. Für das Bundeskriminalamt hat die Bekämpfung der Cybercrime daher eine hohe Priorität. Dazu gehört neben der Strafverfolgung ebenfalls die Analyse der Kriminalitätslage. Wie das „Bundeslagebild Cybercrime 2023“ zeigt, bleiben Cyberstraftaten auf hohem Niveau.

weiterlesen

2023 ist ein neues Allzeithoch für die Ransomware-Industrie. Mit permanenten Ransomware-Familien wie LockBit, ALPHV und Cl0p hat diese Branche Unternehmen weltweit schweren Schaden zugefügt. Darüber hinaus führten die Newcomer in diesem Jahr hochwertige Tools und Produkte ein, die ihnen dabei halfen, ebenfalls zu dauerhaften Bedrohungen zu werden. Obwohl die Strafverfolgungsbehörden weltweit immer noch ihr Bestes tun, um die weitere Entwicklung dieser Bedrohung zu stoppen, wächst die Branche weiterhin rasant.

weiterlesen

Im Gegensatz zu potenziellen Naturkatastrophen wie Feuer oder Überschwemmung, ist die Gefahr eines Cyber-Angrifss viel wahrscheinlicher, als nur möglich. Und wenn man bedenkt, dass ein Unternehmen im Durchschnitt bei jedem Angriff mit dem Verlust von 15% ihrer Produktionsdaten rechnen muss, ist es nicht überraschend, dass die Investitionen in die Prävention von Cyberangriffen und in Verfahren und Technologien zur Behebung von Sicherheitslücken stark zunehmen und eine höhere Priorität erhalten.

weiterlesen

Von der Alarmierung von Rettungskräften über den Zahlungsverkehr bis hin zur Stromversorgung - Kritische Infrastrukturen (KRITIS) sind für unsere Gesellschaft unverzichtbar. Wir alle sind im Alltag und vor allem in Extremsituationen darauf angewiesen. Die Verfügbarkeit kritischer Infrastrukturen sichert nicht nur die Handlungsfähigkeit staatlicher Institutionen, sondern ist auch die Voraussetzung für gesellschaftliches und wirtschaftliches Handeln.

weiterlesen

Unabhängig von Umsatz, Geografie oder Branche ist Ransomware weiterhin eine große Bedrohung für Unternehmen. Die jährliche von Sophos in Auftrag gegebene Studie, die sich mit den konkreten Ransomware-Erfahrungen von IT- und Cybersecurity-Führungskräften befasst, verdeutlicht die Realitäten, mit denen Unternehmen im Jahr 2023 konfrontiert sind. Sie zeigt die häufigsten Ursachen für Angriffe auf und beleuchtet, wie sich die Erfahrungen mit Ransomware je nach Unternehmensumsatz unterscheiden.

weiterlesen

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) als Cybersicherheitsbehörde des Bundes veröffentlicht jährlich in seinem Bericht zur Lage der IT-Sicherheit in Deutschland einen umfassenden Überblick über Bedrohungen im Cyberspace. Der diesjährige Report bewertet auch den Stand der IT-Sicherheit im Kontext des russischen Angriffskriegs in der Ukraine.

weiterlesen

Deutsche Nutzer machen sich zunehmend Sorgen um die IT-Sicherheit und haben weniger Vertrauen in bestehende Vorkehrungen. Eine IDC-Umfrage unter 206 Sicherheitsexperten und Benutzern aus allen Branchen und Unternehmen aller Größen im September 2022 ergab, dass 60% besorgt über eine Verschlechterung der Sicherheitslage sind. Nur 65% fühlten sich gut geschützt - 13% weniger als im Vorjahr.

weiterlesen

In diesem Bericht wird herausgestellt, wie sich Cybervorfälle oft negativ auf die Patientensicherheit auswirken und wie wichtig daher eine solide Sicherheitsstrategie für das Gesundheitswesen ist, um seinem Auftrag nachkommen zu können.

weiterlesen

Cold Storage Lösungen are here to stay und für die meisten Unternehmen die beste und kostengünstigste Möglichkeit der Langzeitdatenspeicherung. Die Expertise im Umgang mit unterschiedlichen Medientypen, ein hoher Grad an Automatisierung, der Zugang zu angrenzenden Diensten und mehrere Bereitstellungsmodelle können als Auswahlkriterien auf der Suche nach dem richtigen Anbieter und Produkt hilfreich sein.

weiterlesen

Eine Lösegeldzahlung erscheint vielen Unternehmen als der schnellste und einfachste Weg zur Datenwiederherstellung. Dies ist jedoch nicht immer der Fall. Viel wichtiger ist es für Unternehmen einen Prozess zur sicheren Datenwiederherstellung zu etablieren, der auf den Prinzipien von Erkennung, Schutz und Wiederherstellung basiert.

weiterlesen

FAST LTA freut sich, zukünftig das markenrechtlich geschützte Vertrauenszeichen “IT Security made in Germany” verwenden zu dürfen. Dieses Zeichen wird interessierten Verbandsmitgliedern auf Antrag und Konformitätserklärung zeitlich befristet bis Ende des laufenden Jahres (Wiederbeantragung möglich) durch TeleTrusT gestattet.

weiterlesen

Den Großteil ihrer Existenz konzentrierten sich Cybersicherheitsprodukte in erster Linie darauf, bösartigen Code daran zu hindern, auf Computer zu gelangen. Was als Hobbyprojekt zur Beseitigung lästiger Viren auf Disketten begann, hat sich zu einer Multimilliarden-Dollar-Cybersicherheitsindustrie entwickelt, deren Ziel es ist, die mit dem Internet verbundenen Maschinen der modernen Welt zu schützen.

weiterlesen

Das zweite Quartal im Jahr 2021 war sehr ereignisreich. Zwar beherrschten hauptsächlich prominente Angriffe die Schlagzeilen, die Mehrheit der Attacken bildeten jedoch jene, von denen der Großteil der Bevölkerung überhaupt nichts mitbekommen hat. In einer kürzlich durchgeführten Umfrage unter 130 Krankenhäusern und Organisationen des Gesundheitswesens, gab fast die Hälfte von ihnen an, dass sie ihre Netzwerke in der ersten Hälfte des Jahres 2021 aufgrund von Ransomware abschalten mussten.

weiterlesen

Mitte August kam es in den USA erneut zu einem Hacker-Angriff auf ein amerikanisches Unternehmen: Poly Network, eine Firma, die auf den Transfer von Kryptowährungen spezialisiert ist, gerieten ins Netz der Hacker. Diese stellten dabei eine Summe in Höhe von 600,3 Millionen Dollar sicher - der größte Krypto-Diebstahl der Geschichte. Die Krypto-Forschungsfirma Elliptic teilte später mit, es seien nach dem Diebstahl jedoch Token im Wert von 258 Millionen Dollar direkt zurückgegeben worden. Elliptic Mitbegründer Tom Robinson begründet die Rückgabe damit, dass die Geldwäsche in solchen Höhen aufgrund der Transparenz der zugrundeliegenden Blockchain-Technologie ausgesprochen schwierig sei.

weiterlesen

“2021 wird das Jahr der Erpressung.” Diese düstere Prognose äußerten Cyber-Experten im Acronis Cyberthreats Report 2020 von Dezember letzten Jahres. Dass diese Vermutung nicht unbegründet ist, zeigen zahlreiche Fälle allein in den letzten 7 Monaten. Die Cyber-Kriminalität steigt stetig und Ransomware-Attacken belasten inzwischen auch zunehmend deutsche Unternehmen und Organisationen, welche nach Übergriffen zur Zahlung von teilweise horrenden Lösegeldsummen aufgefordert werden. Ransomware ist weiterhin die prominenteste Cyberbedrohung, welche sich durch den Ausbruch der Coronakrise und etlichen Mitarbeitern im Home Office noch weiter verschärft hat.

weiterlesen

Ein Hackerangriff legte Anfang Juli die Verwaltung des Kreises Anhalt-Bitterfeld lahm. Der Pressesprecher der Landkreisverwaltung bestätigt, dass aufgrund eines Cyberangriffs auf das gesamte IT-System aller Standorte der Kreisverwaltung am 09. Juli 2021 alle kritischen Systeme vom Netz genommen wurden.

weiterlesen

Kryptowährung ist nicht nachverfolgbar, und Zahlungen sind demnach anonym?

Ein verbreiteter Irrglaube, denn Bitcoin-Transaktionen lassen sich sehr wohl tracken - wenn auch mit einigem Aufwand verbunden. Die Blockchain-Technologie ist eine öffentliche zugängliche Datenbank, mit der zu jeder Zeit von jedem Menschen alle jemals getätigten Transaktionen nachverfolgt werden können. Obwohl die jeweiligen Adressen aus Zahlen und Nummern bestehen (also alphanumerisch sind), lassen sie sich mit dem nötigen technischen Grundwissen zurückverfolgen.